X 6320-8:2006 (ISO/IEC 7816-8:2004)

(1)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

まえがき

この規格は,工業標準化法第12条第1項の規定に基づき,有限責任中間法人日本ICカードシステム利

用促進協議会(JICSAP)/財団法人日本規格協会(JSA)から,工業標準原案を具して日本工業規格を制定すべ

きとの申出があり,日本工業標準調査会の審議を経て,経済産業大臣が制定した日本工業規格である。こ

れによってJIS X 6300-8:2001は廃止され,この規格に置き換えられる。

制定に当たっては,日本工業規格と国際規格との対比,国際規格に一致した日本工業規格の作成及び日

本工業規格を基礎にした国際規格原案の提案を容易にするために,ISO/IEC 7816-8:2004,Identification cards

―Integrated circuit cards―Part 8: Commands for security operationsを基礎として用いた。

この規格の一部が,技術的性質をもつ特許権,出願公開後の特許出願,実用新案権,又は出願公開後の

実用新案登録出願に抵触する可能性があることに注意を喚起する。経済産業大臣及び日本工業標準調査会

は,このような技術的性質をもつ特許権,出願公開後の特許出願,実用新案権,又は出願公開後の実用新

案登録出願にかかわる確認について,責任はもたない。

JIS X 6320-8には,次に示す附属書がある。

附属書A(参考)ディジタル署名と関係する処理例

附属書B(参考)カードによって解釈される証明書の例

附属書C(参考)非対称かぎ(鍵)取込み及び取出しの例

JIS X 6320の規格群には,次に示す部編成が予定されている。

JIS X 6320-1 第1部:物理的特性(予定)

JIS X 6320-2 第2部:端子の寸法及び位置(予定)

JIS X 6320-3 第3部:電気インタフェース及び伝送プロトコル(予定)

JIS X 6320-4 第4部:交換のための構成,セキュリティ及びコマンド(予定)

JIS X 6320-5 第5部:アプリケーション提供者の登録

JIS X 6320-6 第6部:交換のための産業間共通データ要素

JIS X 6320-8 第8部:セキュリティ処理コマンド

JIS X 6320-9 第9部:カード管理共通コマンド

JIS X 6320-11 第11部:生体認証手法を用いた個人照合(予定)

JIS X 6320-12 第12部:USB電気インタフェース及びオペレーティング手順(予定)

JIS X 6320-13 第13部:マルチアプリケーション環境におけるアプリケーション管理用コマンド(予

定)

JIS X 6320-15 第15部:暗号情報アプリケーション

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

目 次

ページ

序文 ··································································································································· 1

1. 適用範囲 ························································································································ 1

2. 引用規格 ························································································································ 1

3. 定義 ······························································································································ 1

4. 略語及び表記法 ··············································································································· 2

5. 暗号処理のための共通コマンド ·························································································· 2

5.1 GENERATE ASYMMETRIC KEY PAIRコマンド ································································· 2

5.2 PERFORM SECURITY OPERATIONコマンド ···································································· 4

附属書A(参考)ディジタル署名と関係する処理例 ··································································· 10

附属書B(参考)カードによって解釈される証明書の例 ······························································ 13

附属書C(参考)非対称かぎ(鍵)取込み及び取出しの例 ·························································· 15

関連規格 ···························································································································· 17

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

日本工業規格 JIS

X 6320-8:2006

(ISO/IEC 7816-8:2004)

ICカード−第8部:セキュリティ処理コマンド

Identification cards-Integrated circuit cards-

Part 8: Commands for security operations

序文 この規格は,2004年に第2版として発行されたISO/IEC 7816-8, Identification cards―Integrated circuit

cards―Part 8: Commands for security operationsを翻訳し,技術的内容及び規格票の様式を変更することなく

作成した日本工業規格である。

なお,この規格で点線の下線を施してある“参考”は,原国際規格にはない事項である。

1. 適用範囲 この規格は,暗号処理のために使用する共通のコマンドについて規定する。

暗号機構の使用選択及び使用条件は,カードの輸出適合性に影響することがある。アルゴリズム及びプ

ロトコルの妥当性の評価についは,この規格の範囲外とする。ICカード及び/又はICカードにアクセス

する外部装置の内部実装については規定しない。

備考 この規格の対応国際規格を,次に示す。

なお,対応の程度を表す記号は,ISO/IEC Guide 21に基づき,IDT(一致している),MOD

(修正している),NEQ(同等でない)とする。

ISO/IEC 7816-8:2004, Identification cards−Integrated circuit cards−Part 8: Commands for security

operations (IDT)

2. 引用規格 次に掲げる規格は,この規格に引用されることによって,この規格の規定の一部を構成す

る。これらの引用規格のうちで,発行年を付記してあるものは,記載の年の版だけがこの規格の規定を構

成するものであって,その後の改正版・追補には適用しない。発行年を付記していない引用規格は,その

最新版(追補を含む。)を適用する。

ISO/IEC 7816-4:2005, Identification cards―Integrated circuit cards―Part 4: Organization, security and

commands for interchange

参考 JISとしては,ISO/IEC 7816-4:1994のMODとして“JIS X 6306 外部端子付きICカード−共

通コマンド”が存在するがISO/IEC 7816-4:2005に対応していない。

3. 定義 この規格で用いる主な用語の定義は,次による。

3.1

非対称暗号技術(asymmetric cryptographic technique) 二つの関連する処理を用いる暗号技術。関連

する処理とは,公開された数値又は公開かぎ(鍵)で定義された公開変換処理及びプライベートにされた

数値又はプライベートかぎ(鍵)で定義されたプライベート変換処理である(ISO/IEC 7816-4)。

備考 二つの処理は,公開変換処理は与えられても,プライベート変換処理を導き出すことは計算上

実行不可能という特性をもっている。

2

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

3.2

証明書(certificate) 特別の人又はオブジェクトと,その関連する公開かぎ(鍵)とを結び付ける

ディジタル署名が付いた文書(ISO/IEC 7816-4)。

備考 証明書を出すエンティティは,更に証明書中のデータ要素に関してのタグ割付け機関の役割を

果たす。

3.3

ディジタル署名(digital signature) 対象とするデータ列の原本性及び完全性を証明し,偽造に対し

て保護するために追加されるデータ,又はデータ列の暗号による変換。データ受領者によって原本性及び

完全性が判断できる(ISO/IEC 7816-4)。

3.4

かぎ(鍵)(key) 暗号の処理(例えば,署名生成,署名検証,動的認証でのプライベート又は公

開変換操作,暗号化,復号など)を制御するシンボルの列(ISO/IEC 7816-4)。

3.5

セキュアメッセージング(secure messaging) コマンド及びその応答に対してその一部又は全体を

暗号によって保護するための方法(ISO/IEC 7816-4)。

参考 原文では,用語として定義されていないが,この規格では,次の用語を追加する。

状況依存クラス (the context-specific class) データ要素及びデータオブジェクトと一意に結び

ついていないタグのクラス。このクラスのタグ(先頭バイトが“80”から“BF”)は,用いられる

テンプレート及びオブジェクトの中で,そのテンプレート及びオブジェクトの内容によって個

別に異なった意味が定義される。

4. 略語及び表記法 この規格では,次の略語を使用する。

CCT

暗号化チェックサムテンプレート(control reference template for cryptographic checksum)

CRT

制御参照テンプレート(control reference template)

CT

機密性テンプレート(control reference template for confidentiality)

DSA

ディジタル署名アルゴリズム(digital signature algorithm)

DST

ディジタル署名テンプレート(control reference template for digital signature)

ECDSA

だ円曲線ディジタル署名アルゴリズム(elliptic curve digital signature algorithm)

HT

ハッシュテンプレート(control reference template for hash-code)

MSE

MANAGE SECURITY ENVIRONMENT コマンド(MANAGE SECURITY

ENVIRONMENT command)

PK

公開かぎ(鍵)(public key)

PSO

PERFORM SECURITY OPERATION コマンド(PERFORM SECURITY OPERATION

command)

GQ

Guillou and Quisquater(の署名方式)

RFU

将来利用のために保留(reserved for future use)

RSA

Rivest, Shamir, Adleman(の暗号アルゴリズム,RSA暗号)

SE

セキュリティ環境(security environment)

SEID

セキュリティ環境識別子(security environment identifier)

参考 この規格で使用している次の略語及び記号は,ISO/IEC 7816-4:2005で規定している。

EF

基礎ファイル(elementary file)

INS

命令バイト(instruction byte)

Lc

長さの値Ncを符号化して設定するためのフィールド(length field for coding the number Nc)

Le

長さの値Neを符号化して設定するためのフィールド(length field for coding the number Ne)

Nc

コマンドデータフィールドのバイト数(number of bytes in the command data field)

Ne

レスポンスデータフィールドに期待されている最大バイト数(maximum number of bytes

expected in the response data field)

P1-P2

パラメタバイト(ダッシュは,連結を示す)(parameter bytes)

SW1-SW2 状態バイト(ダッシュは,連結を示す)(status bytes)

3

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

5. 暗号処理のための共通コマンド この規格に適合するカードは,暗号処理のための共通コマンドにつ

いて,少なくとも一つのコマンドとそのコマンドの任意選択条件の少なくとも一つを実装していなければ

ならない。

5.1

GENERATE ASYMMETRIC KEY PAIRコマンド GENERATE ASYMMETRIC KEY PAIRコマンド

は,カード内で非対称のかぎ(鍵)対[公開かぎ(鍵),プライベートかぎ(鍵)]を生成し格納するこ

とを開始するか,又は既にカード内で生成された非対称のかぎ(鍵)対にアクセスする。

かぎ(鍵)生成に関連する参照パラメタ(例えば,アルゴリズム参照)を設定するためにMANAGE

SECURITY ENVIRONMENTコマンドが,このコマンドに先行してもよい。このコマンドは,コマンド連

鎖を用いて,一つ以上のステップで実行してもよい(ISO/IEC 7816-4参照)。

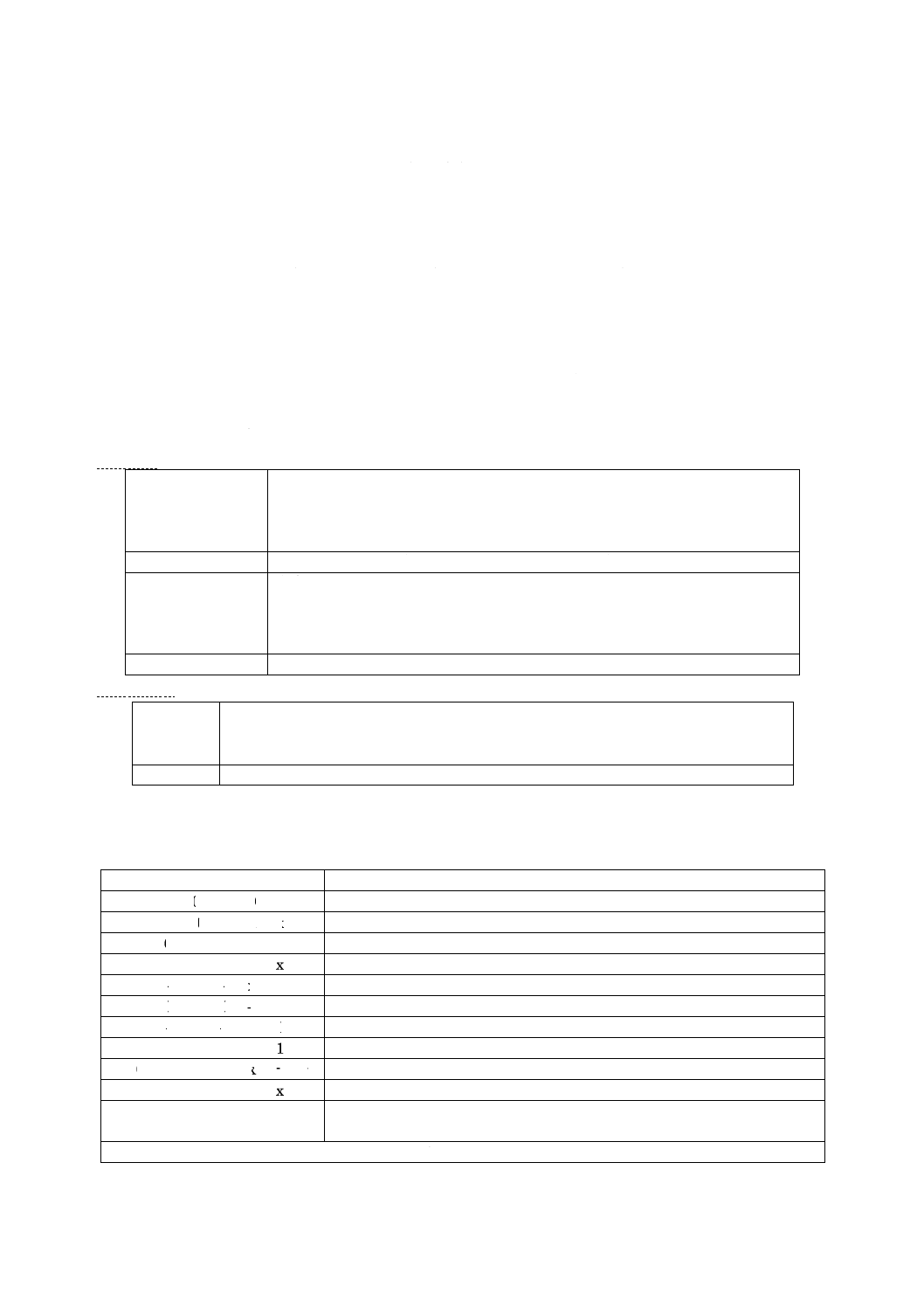

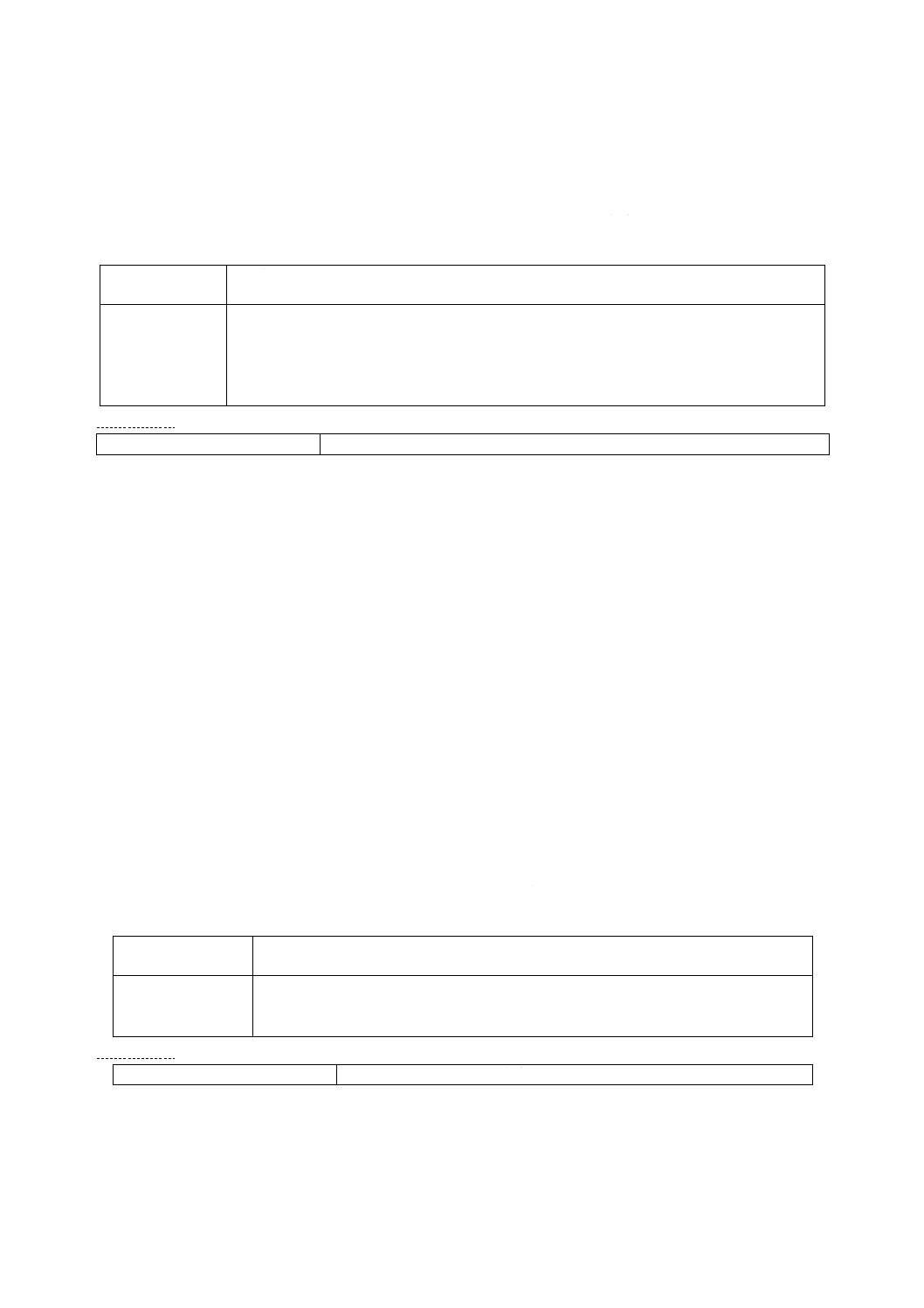

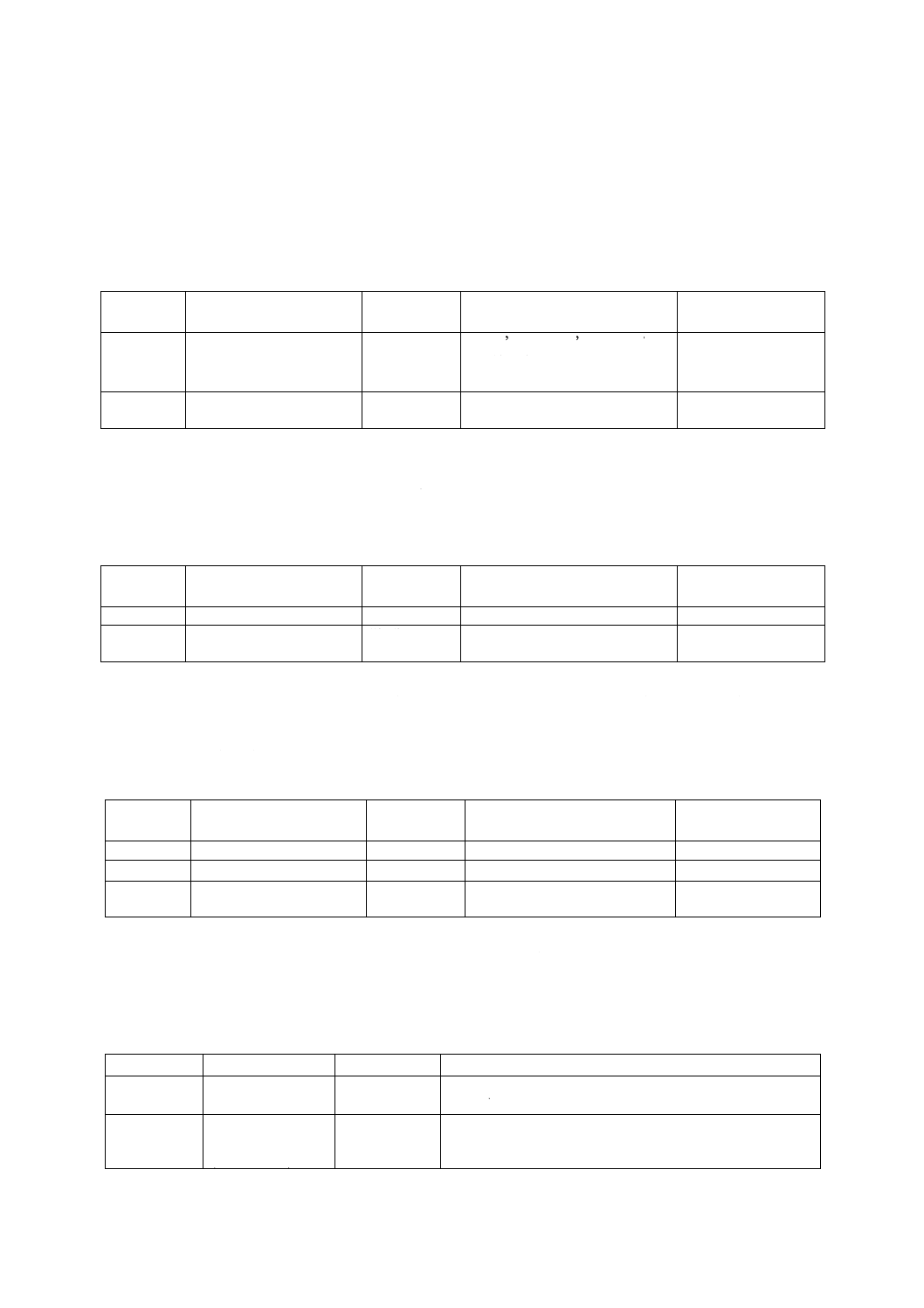

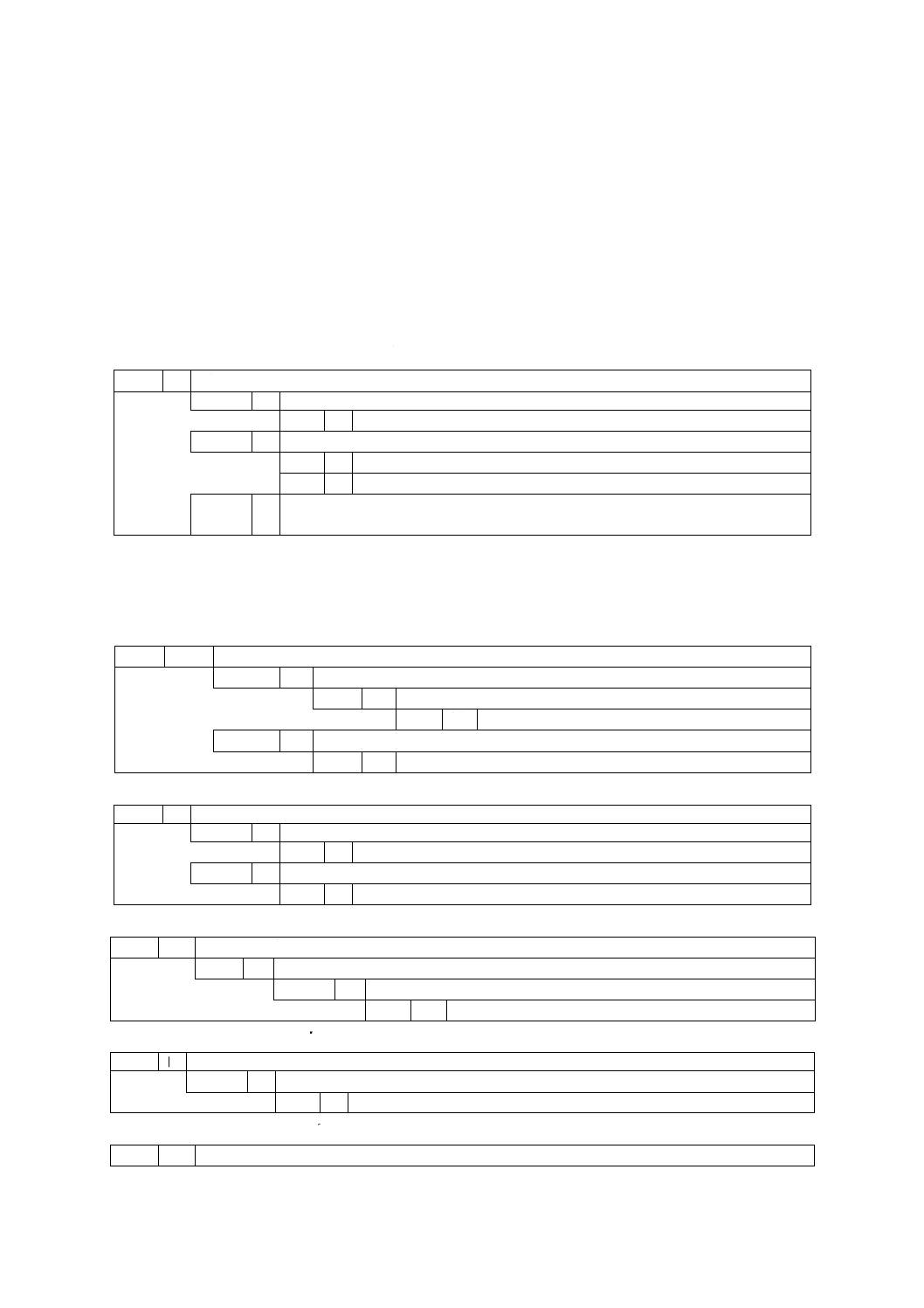

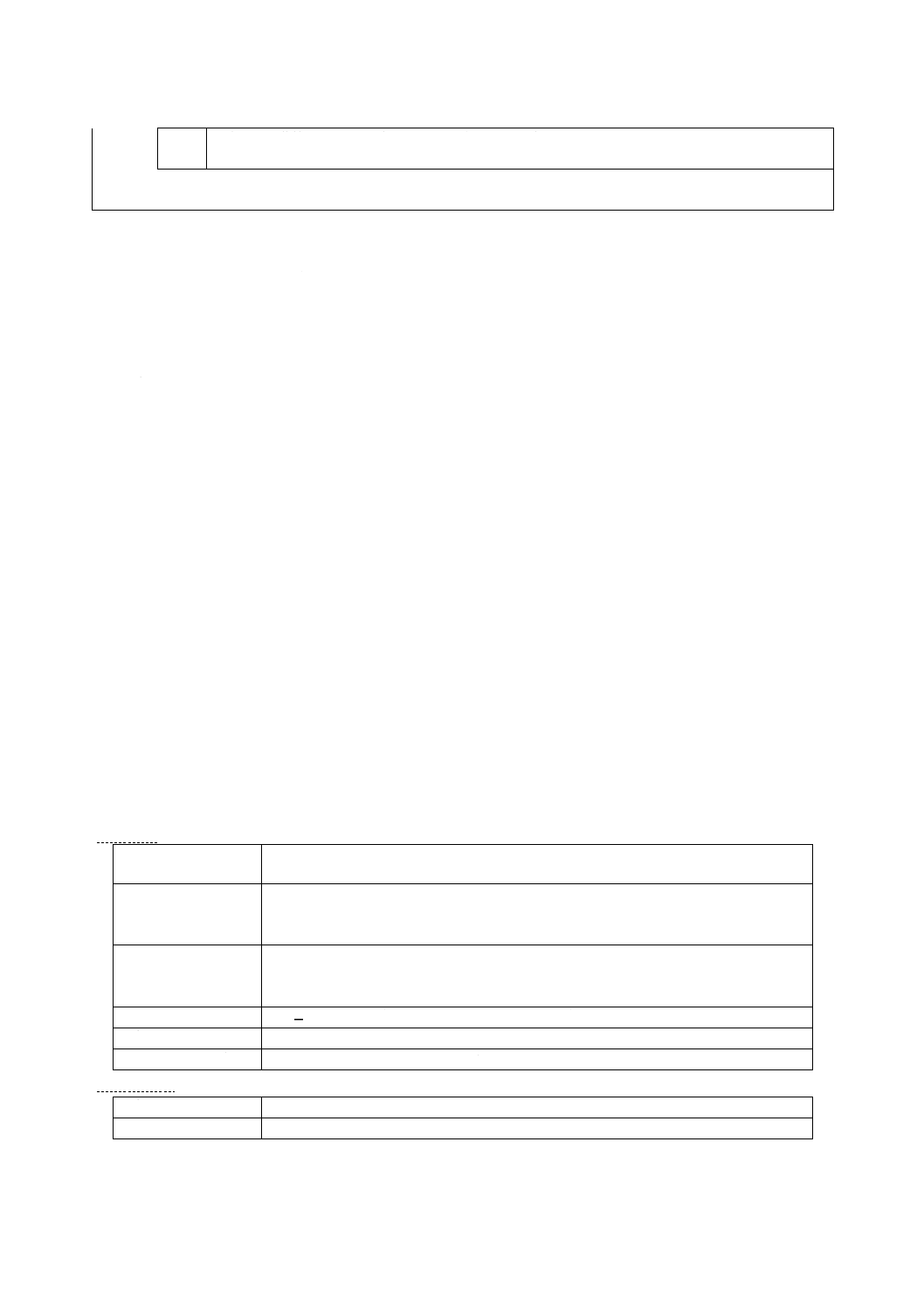

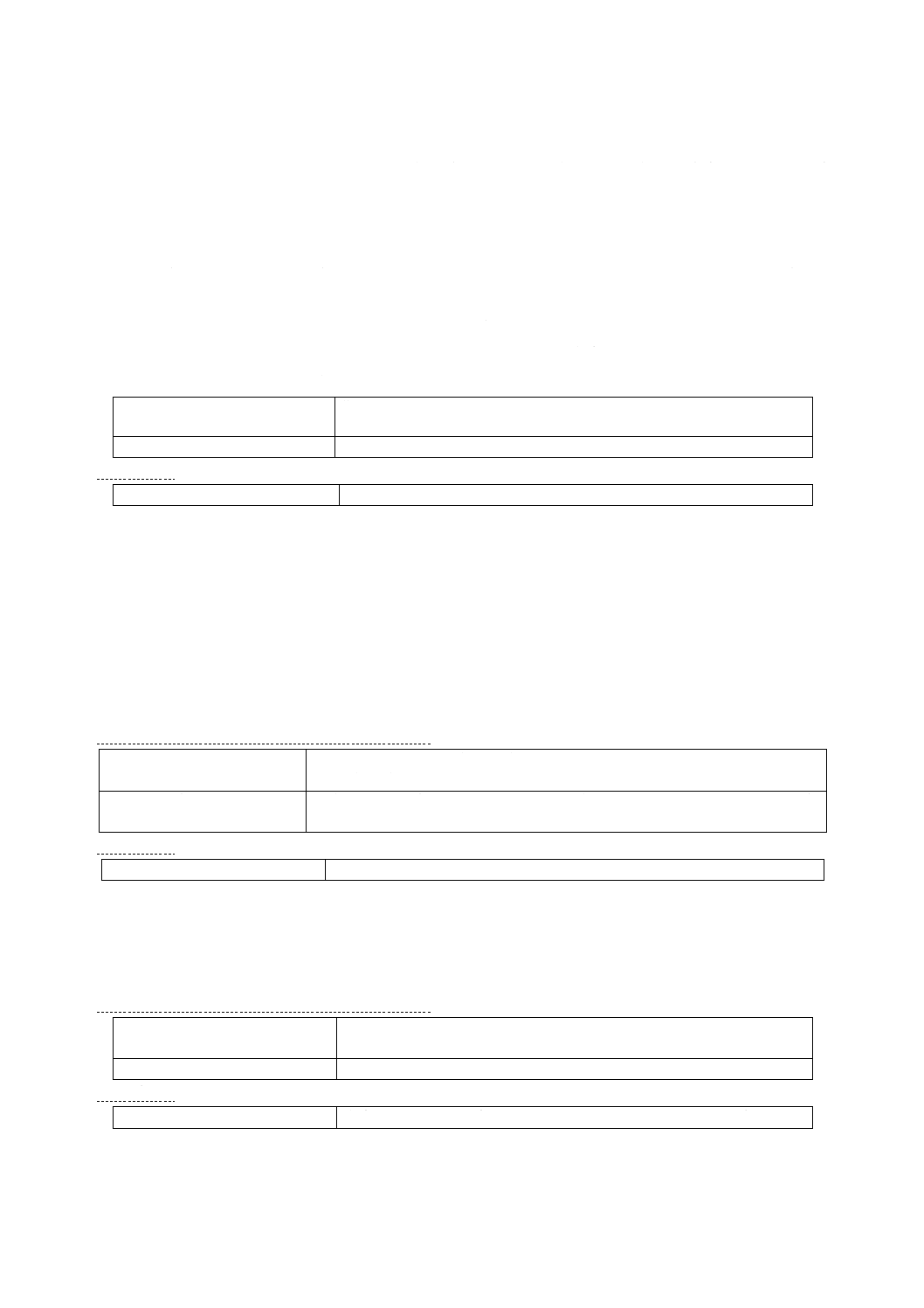

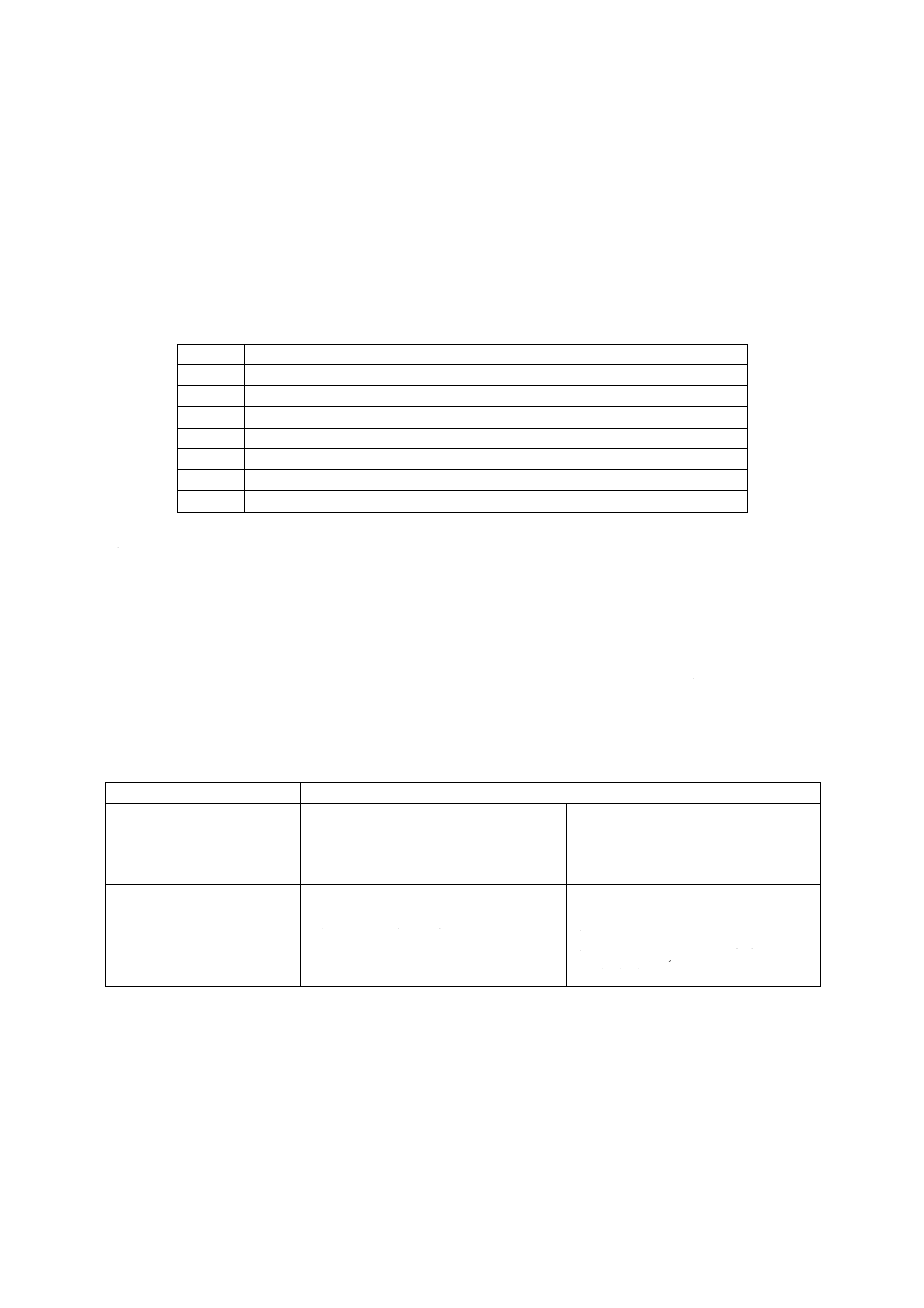

表1にGENERATE ASYMMETRIC KEY PAIRコマンドレスポンス対を,表2にP1の生成制御を示す。

表 1 GENERATE ASYMMETRIC KEY PAIR コマンドレスポンス対

コマンド

CLA

INS

P1

P2

ISO/IEC 7816-4の定義に従う。

“46” 又は “47”

表2に従った生成方法を指定する。

“00”(提供情報なし)又は生成されるかぎ(鍵)を参照。

Lcフィールド

Nc = 0の場合,存在しない。Nc > 0の場合,存在する。

データフィールド 存在しない,

又は,P1-P2 が“0000”のとき,個別利用

P1-P2 が“0000”以外のとき,かぎ(鍵)生成に関係した一つ以上の

CRT(備考を参照)

Le フィールド

Ne= 0の場合,存在しない。Ne > 0の場合,存在する。

レスポンス

データフ

ィールド

存在しない,又は,

データ要素かデータオブジェクトの列としての公開かぎ(鍵),又は,

拡張ヘッダリストによるデータオブジェクトの列

SW1-SW2 ISO/IEC 7816-4の表5及び表6の必要な部分を参照(例えば,“6985”)。

備考 かぎ(鍵)対が複数用途のために生成される場合,複数のCRTが存在する。データフィールド

で,CRTのデータ長は0でもよい。

表 2 P1の生成制御

b8 b7 b6 b5 b4 b3 b2 b1

意 味

0 0 0 0 0 0 0 0 情報はない。

1 0 0 0 0 x x x 追加情報あり。

1 0 0 0 0 -

- x かぎ(鍵)生成

- -

-

-

-

x x 0 非対称かぎ(鍵)を生成。

- ‒ ‒ ‒ ‒ x x 1 存在する公開かぎ(鍵)にアクセス。

1 0 0 0 0 ‒ x ‒ 返された公開かぎ(鍵)データのフォーマット

- ‒ ‒ ‒ ‒ x 0 x - 公開かぎ(鍵)データの個別利用フォーマット

- -

-

-

-

x 1 x - 拡張ヘッダリストによる公開かぎ(鍵)データの出力フォーマット

1 0 0 0 0 x - -

出力インジケータ

- -

-

-

-

0 x x - レスポンスデータフィールドに公開かぎ(鍵)データが存在する。

- -

-

-

-

1 x x -

Leフィールドが存在しない場合,レスポンスデータは存在しない。

-

Leフィールドが存在する場合,個別利用。

他の値は,将来使用するためにISO/IEC JTC 1/SC 17が予約する。

4

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

Leフィールドが存在しない場合,生成されたかぎ(鍵)対は,多分,コマンドを発行する前に知られ参

照されているEFなどに格納される。

生成せずにかぎ(鍵)対へアクセスする場合,コマンドデータフィールドは,空(くう)であってもよ

い。

INSコードの奇数偶数によって,レスポンスデータフィールドの公開かぎ(鍵)は,データ要素列(“46”)

又はデータオブジェクト列(“47”)のいずれかとなる(ISO/IEC 7816-4参照)。

レスポンスデータフィールドが拡張ヘッダリストに従っている場合,リストの内容は,コマンドを発行

する前にカードに伝わっていなければならない。

拡張ヘッダリストは,公開かぎ(鍵)データオブジェクト及び要求されたデータオブジェクトを含む。

INSのビット1が1に設定され(すなわち“47”に設定されたINS)公開かぎ(鍵)がレスポンスデータ

フィールドで返される場合,表3に従って公開かぎ(鍵)データオブジェクトの適切な一対を入れ子にす

るために共通のテンプレートが使用される。アルゴリズムがコマンド中に示されない場合,アルゴリズム

はコマンドを発行する前に知られている。公開かぎ(鍵)テンプレートでは,状況依存クラス(先頭バイ

トが“80”から“BF”)が,公開かぎ(鍵)データオブジェクトのために予約される。

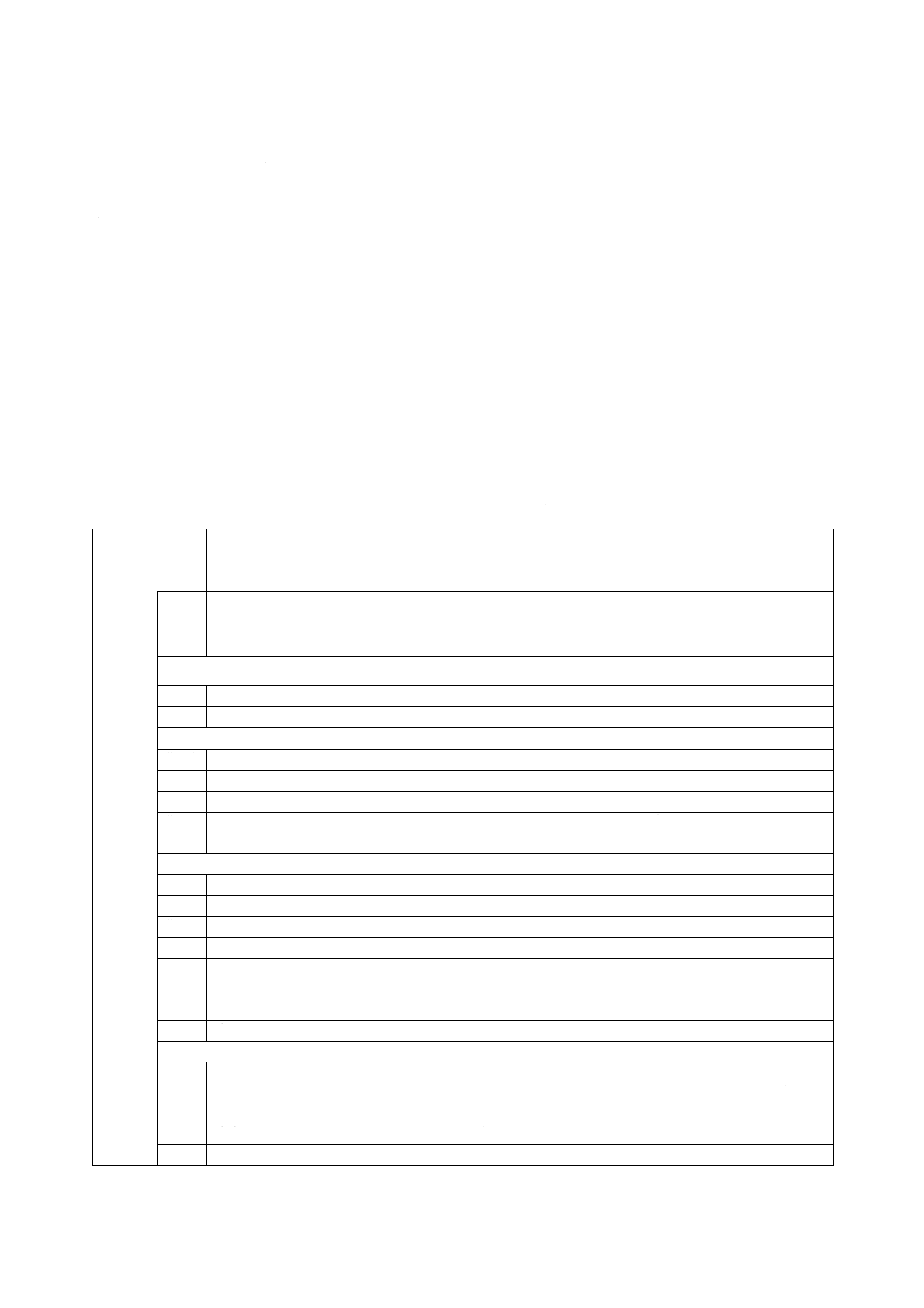

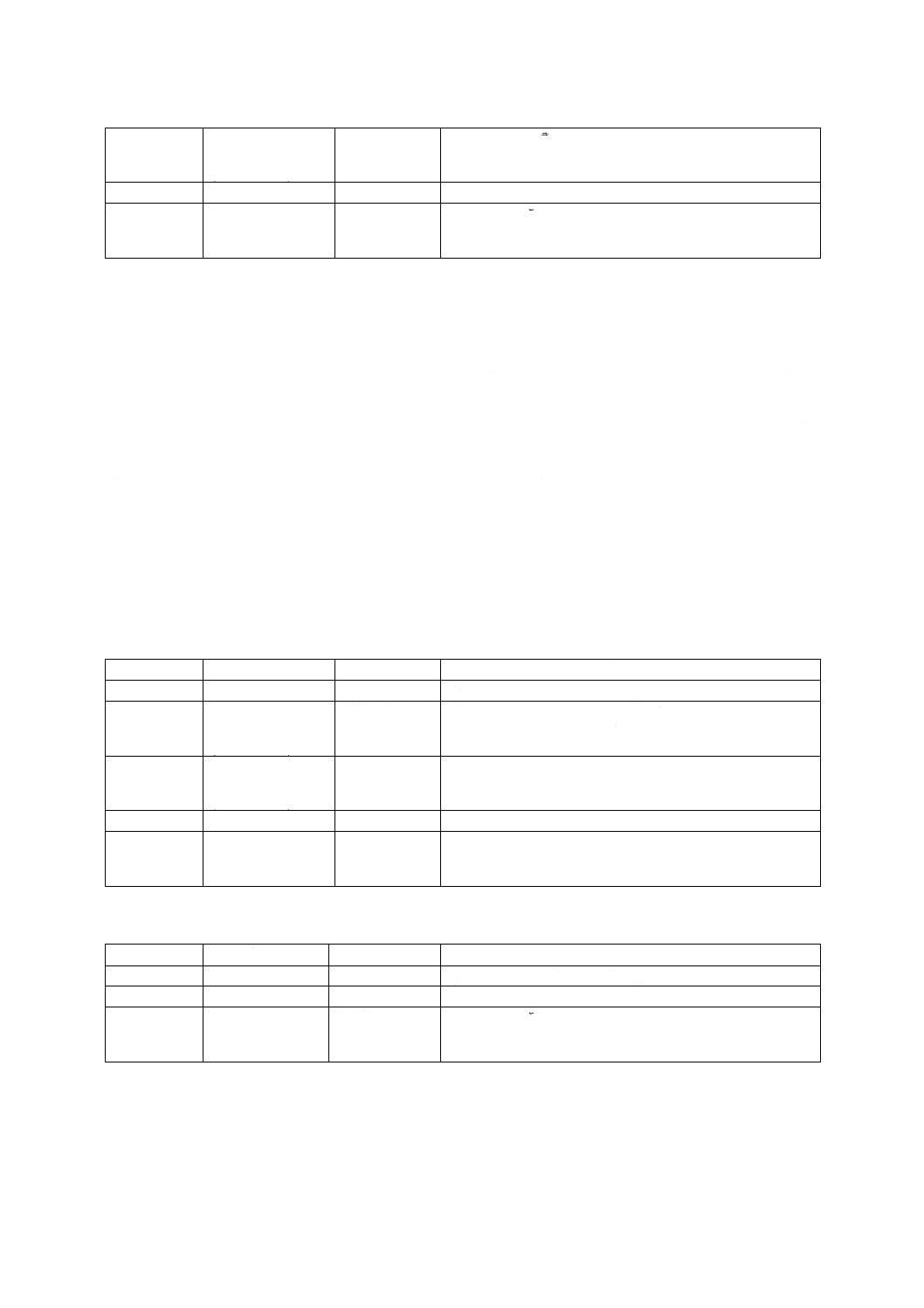

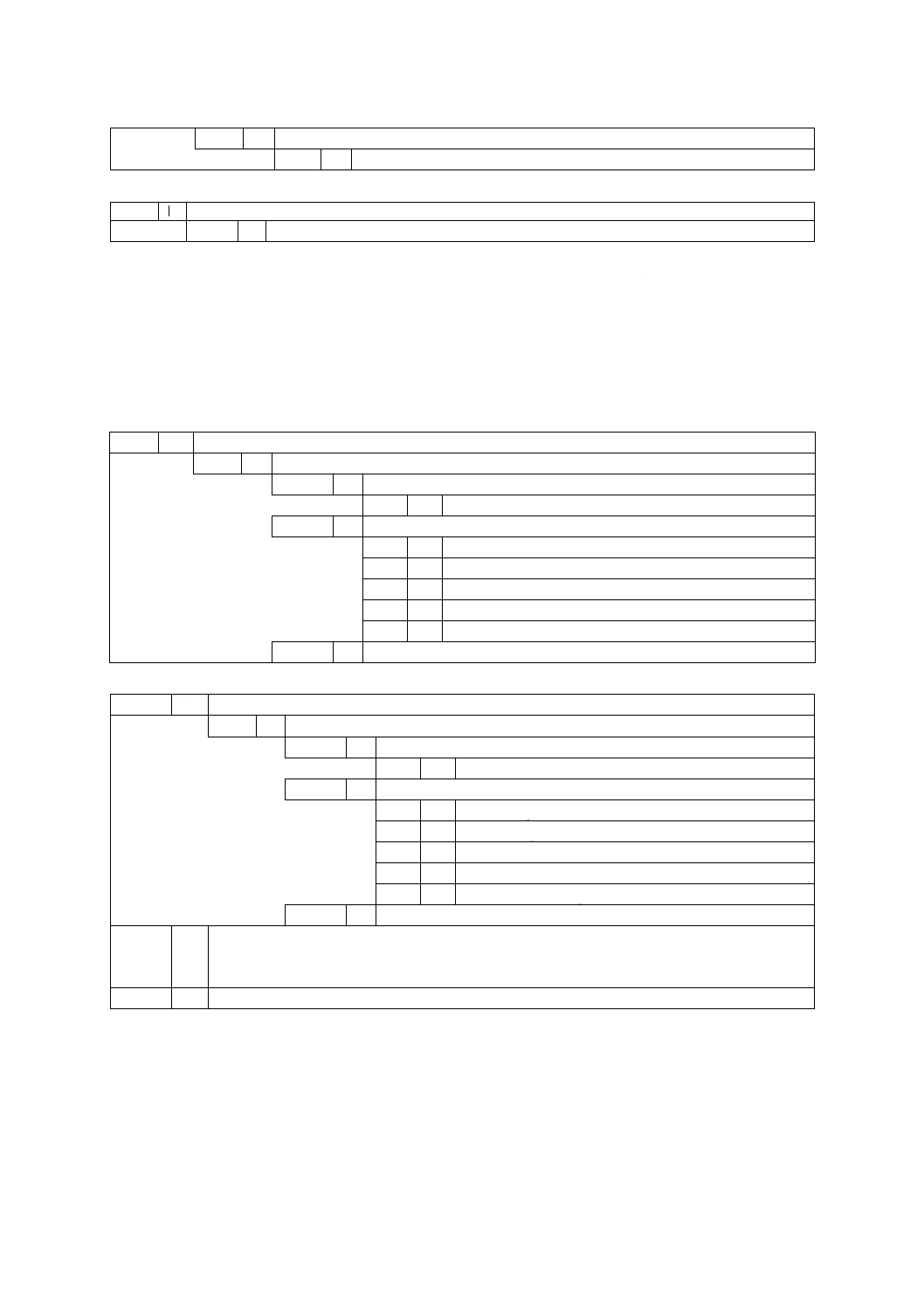

表 3 公開かぎ(鍵)データオブジェクト

タグ

意味

“7F49”

次のタグを備えた公開かぎ(鍵)データオブジェクトの一対を入れ子にするための共通

テンプレート

“06” アルゴリズムのオブジェクト識別子,任意選択である。

“80” セキュアメッセージングのための制御参照データオブジェクトで使用されるアルゴリズ

ム参照,任意選択である。

RSAの公開かぎ(鍵)データオブジェクトの対

“81” モジュラス(xバイトでコード化された数 n)

“82” 公開かぎ(鍵)のべき指数[vとして表された数(例えば,65537)]

DSAの公開かぎ(鍵)データオブジェクトの対

“81” 第1の素数(yバイトでコード化されたpとして表された数)

“82” 第2の素数[p-1に対する除数qとして表された数(例えば,20バイト)]

“83” 基底数(yバイトでコード化されたqの位数gとして表された数)

“84” 公開かぎ(鍵)[ xがyバイトでコード化されたプライベートかぎ(鍵)である場合に,p

の係数xに対する乗数gに等しいyとして表された数]

ECDSAの公開かぎ(鍵)データオブジェクトの対

“81” 素数(zバイトでコード化されたpとして表された数)

“82” 第1の係数(zバイトでコード化されたaとして表された数)

“83” 第2の係数(zバイトでコード化されたbとして表された数)

“84” 生成系(2z又はz+1バイトでコード化され,曲線上のPBとして表された点)

“85” 位数(zバイトでコード化され,生成系PBの位数 q として表された素数)

“86” 公開かぎ(鍵)[ xがプライベートかぎ(鍵)である場合に,2z又はz+1バイトでコード

化され,PBのx倍と等しい,曲線上のPPとして表された点]

“87” 余因子。

GQ2の公開かぎ(鍵)データオブジェクトの対

“81” モジュラス( xバイトでコード化されたnとして表された数)

“83” 基礎的な番号の数(1バイトでコード化されたmとして表された数。タグ“83”が存在する

場合,タグ“A3”が存在してはならず,そしてg,g2..gmとして表されたm個の基礎的な数,

素数mは,2,3,5,7,11…である。)

“84” 検証パラメタ(1バイトでコード化されたkとして表された数)

5

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

“A3” m個の基礎的な数gの組合せで,gは各々がタグ“80”がついた1バイトのコードで表される

(タグ“A3”が存在する場合,タグ“83”は存在してはならない)。

ISO/IEC JTC 1/SC 17が,状況依存クラス(先頭バイトが“80”から“BF”の範囲)の他のデータオブジェクトも予約す

る。

5.2

PERFORM SECURITY OPERATIONコマンド PERFORM SECURITY OPERATIONコマンドは,

P1-P2で指定されたデータオブジェクトによって,次のセキュリティ処理を開始する。

− 暗号化チェックサムの計算

− ディジタル署名の計算

− ハッシュコードの計算

− 暗号化チェックサムの検証

− ディジタル署名の検証

− 証明書の検証

− 暗号化

− 復号

セキュリティ処理を完了するために複数のコマンドを要求する場合は,コマンド連鎖を適用する

(ISO/IEC 7816-4参照)。

MANAGE SECURITY ENVIRONMENTコマンドは,PERFORM SECURITY OPERATIONコマンドの前に

用いてもよい。

例えば,かぎ(鍵)参照はアルゴリズム参照と同様に,暗黙的にわかるか,又はMANAGE SECURITY

ENVIRONMENTコマンドのCRTで指定される。

セキュリティステータスが処理のためのセキュリティ属性を満たす場合だけ,コマンドは実行すること

ができる。コマンドが正しく実行されるかどうかは,先行コマンド(例えば,ディジタル署名計算前の

VERIFYコマンド)が正しく完了したかどうかに左右されてもよい。

ヘッダリスト又は拡張ヘッダリストが存在する場合は,セキュリティ処理のための入力を形成するデー

タ項目及び順序を定義する。

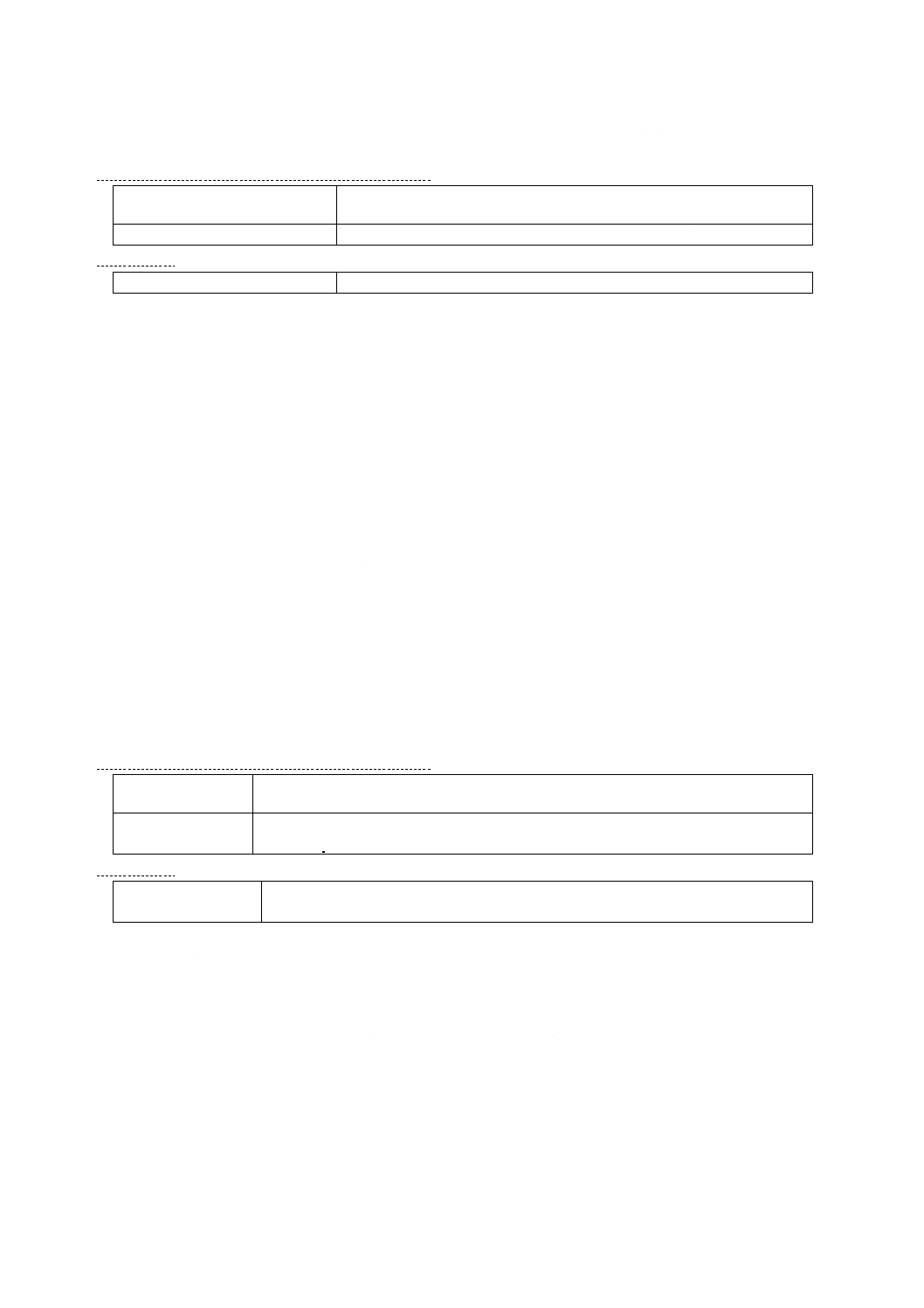

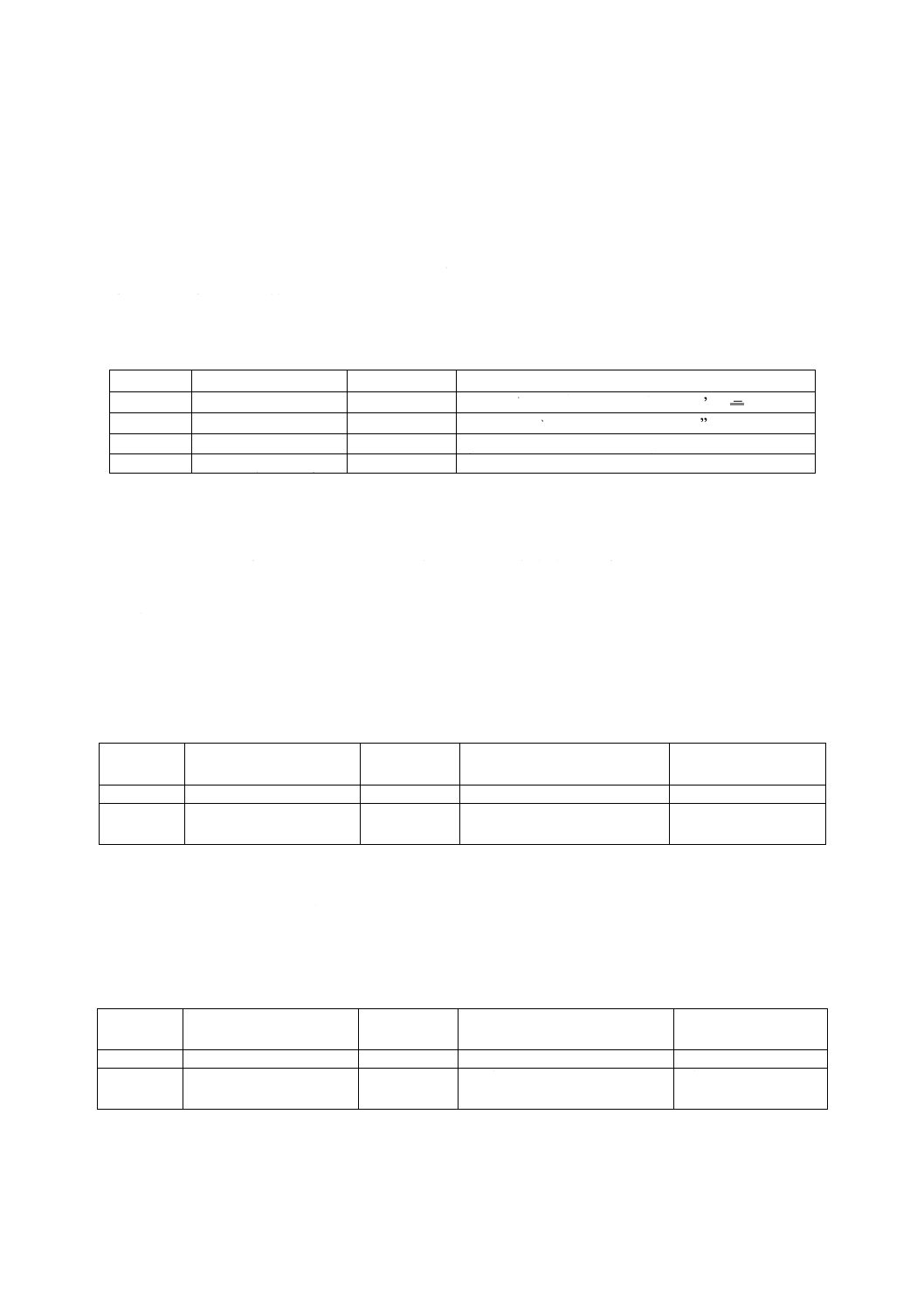

表4にPERFORM SECURITY OPERATIONコマンドレスポンス対を示す。

表 4 PERFORM SECURITY OPERATIONコマンドレスポンス対

コマンド

CLA

INS

ISO/IEC 7816-4の定義に従う。

“2A”

P1

タグ(存在する場合,レスポンスデータフィールドはデータ要素である)

又は“00”とする(レスポンスデータフィールドは常に存在しない)。

“FF”は予約する。

P2

タグ(存在する場合,コマンドデータフィールドはデータ要素である)

又は“00”とする(コマンドデータフィールドは常に存在しない)。

“FF”はISO/IEC JTC 1/SC 17で将来利用のために予約する。

Lc フィールド

Nc = 0の場合存在しない。Nc > 0の場合存在する。

データフィールド

存在しない。又は,P2で規定されたデータオブジェクトの値。

Leフィールド

Ne= 0の場合存在しない,Ne > 0の場合存在する。

レスポンス

データフィールド

存在しない,又は,P1で規定されたデータオブジェクトの値。

SW1-SW2

ISO/IEC 7816-4の表5及び表6を参照(例えば,“6985”)。

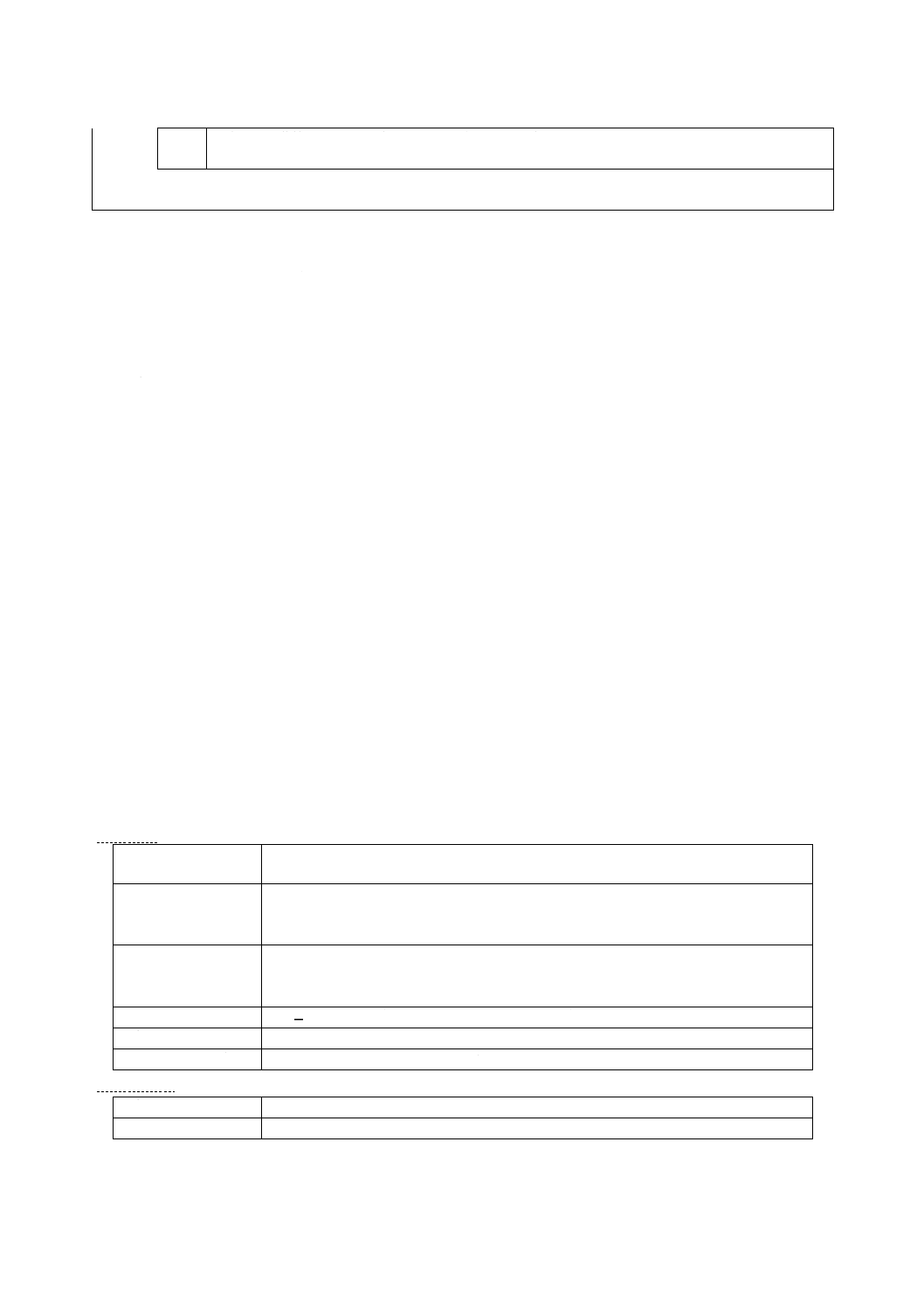

PERFORM SECURITY OPERATIONコマンドは,表5に示す入力テンプレートを使用する。これらのテ

6

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ンプレートは,セキュアメッセージングのための基礎的なデータオブジェクトである(ISO/IEC 7816-4参

照)。

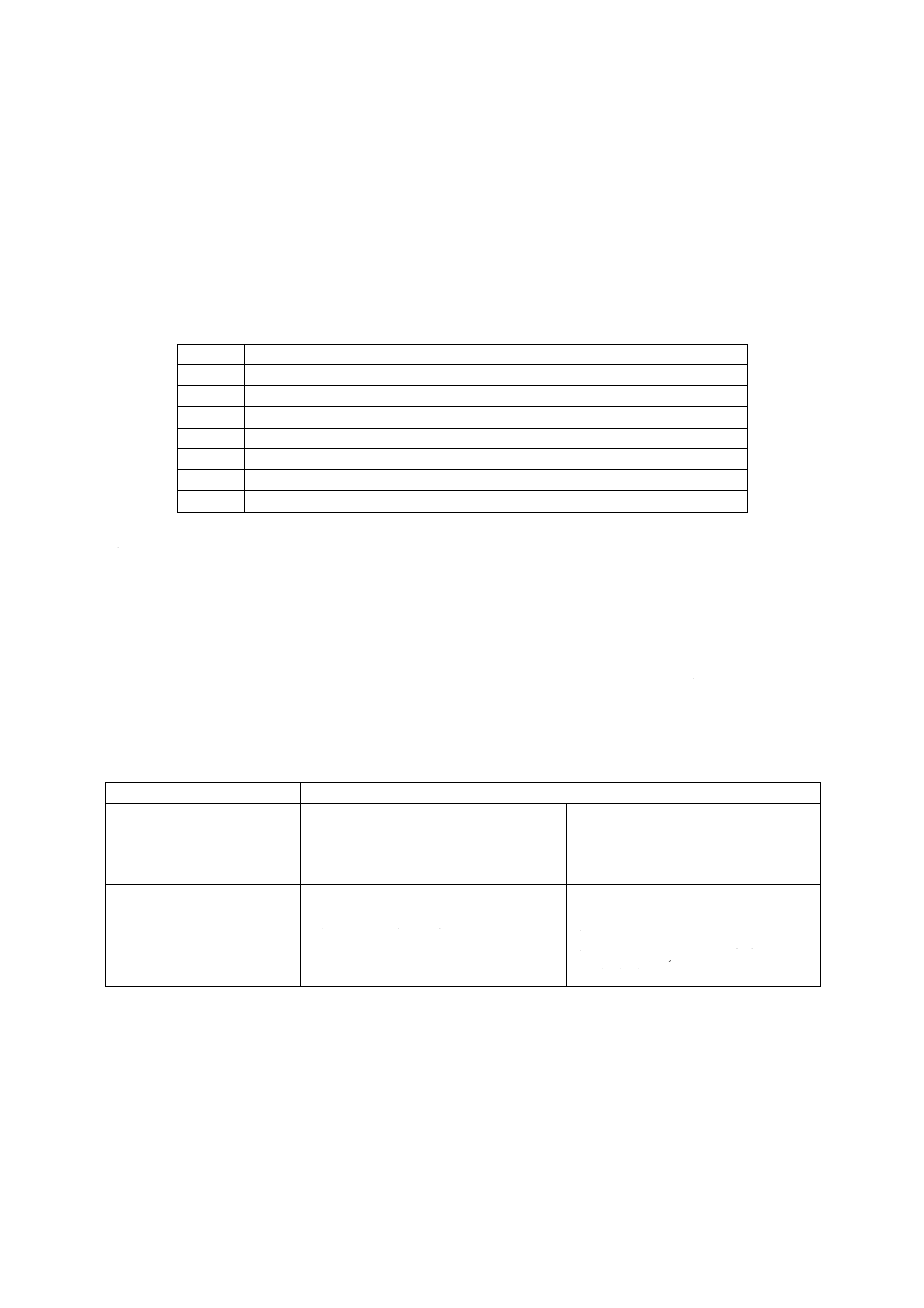

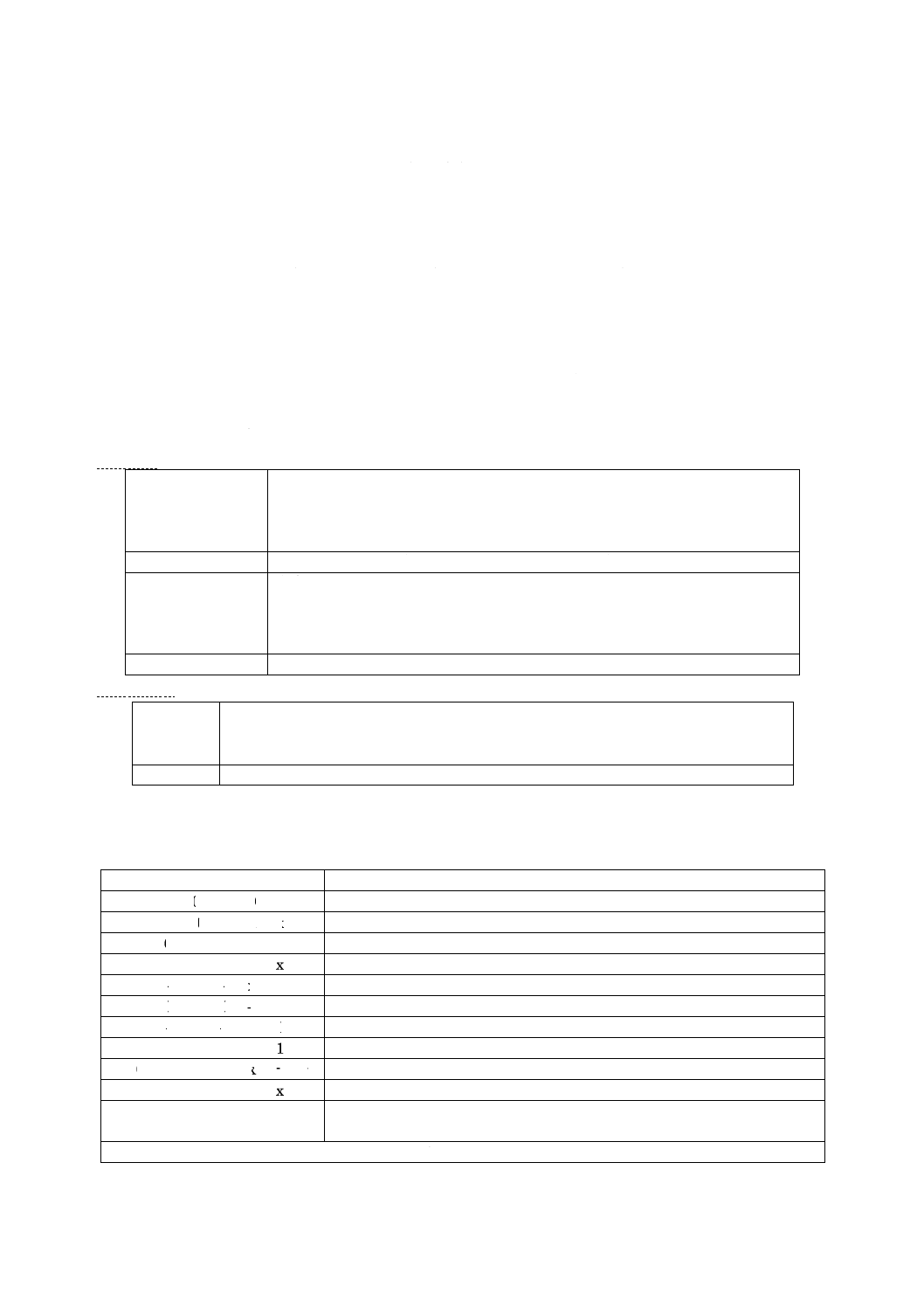

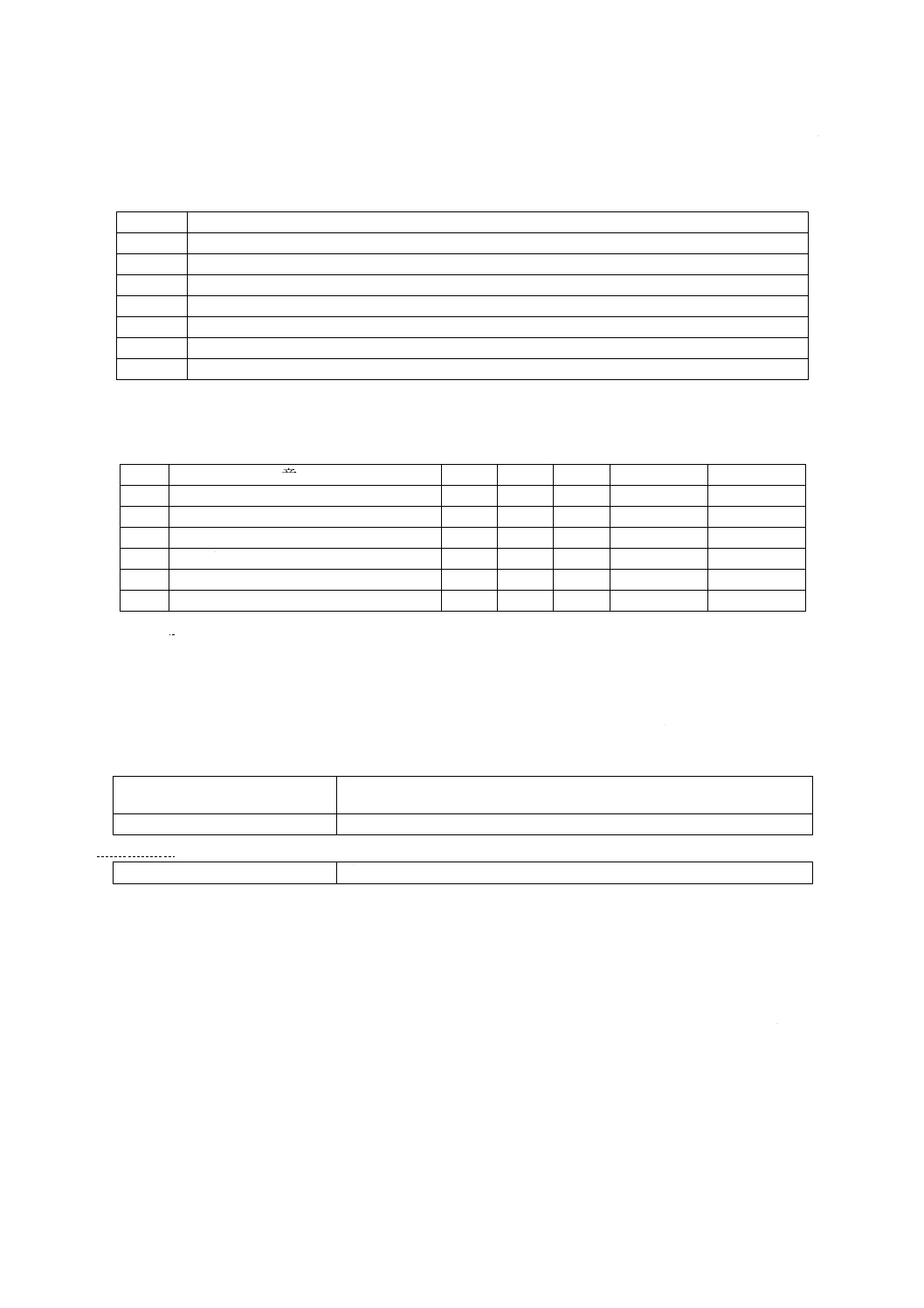

表 5 入力テンプレート

タグ

意味

“A0”

ハッシュコード計算用入力テンプレート(テンプレートがハッシュされる)

“A2”

暗号化チェックサム検証用入力テンプレート(テンプレートが統合される)

“A8”

ディジタル署名検証用入力テンプレート(テンプレートが署名される)

“AC”

ディジタル署名計算用入力テンプレート(連結した値フィールドが署名される)

“AE”

証明書検証用入力テンプレート(連結した値フィールドが証明される)

“BC”

ディジタル署名計算用入力テンプレート(テンプレートが署名される)

“BE”

証明書検証用入力テンプレート(テンプレートが証明される)

入力テンプレートでは,状況に依存するクラス(先頭バイトが “80”から“BF”の範囲)が,入力データオ

ブジェクトのために予約される。表6は,入力テンプレート中のデータオブジェクトを示す。

表 6 入力データオブジェクト

タグ

意 味

“A0”

“A2”

“A8” “AC”,“BC” “AE”,“BE”

“80” 平文

○

○

○

○

○

“8E” 暗号化チェックサム

○

○

“90” ハッシュコード

○

○

○

○

“92” 証明書

○

“9C” 公開かぎ(鍵)

○

○

“9E” ディジタル署名

○

○

参考 表6中の○は,入力データオブジェクトが関連する入力テンプレートを示す。

5.2.1

COMPUTE CRYPTOGRAPHIC CHECKSUM 処理 COMPUTE CRYPTOGRAPHIC CHECKSUM

処理は,暗号化チェックサムの計算を開始する。

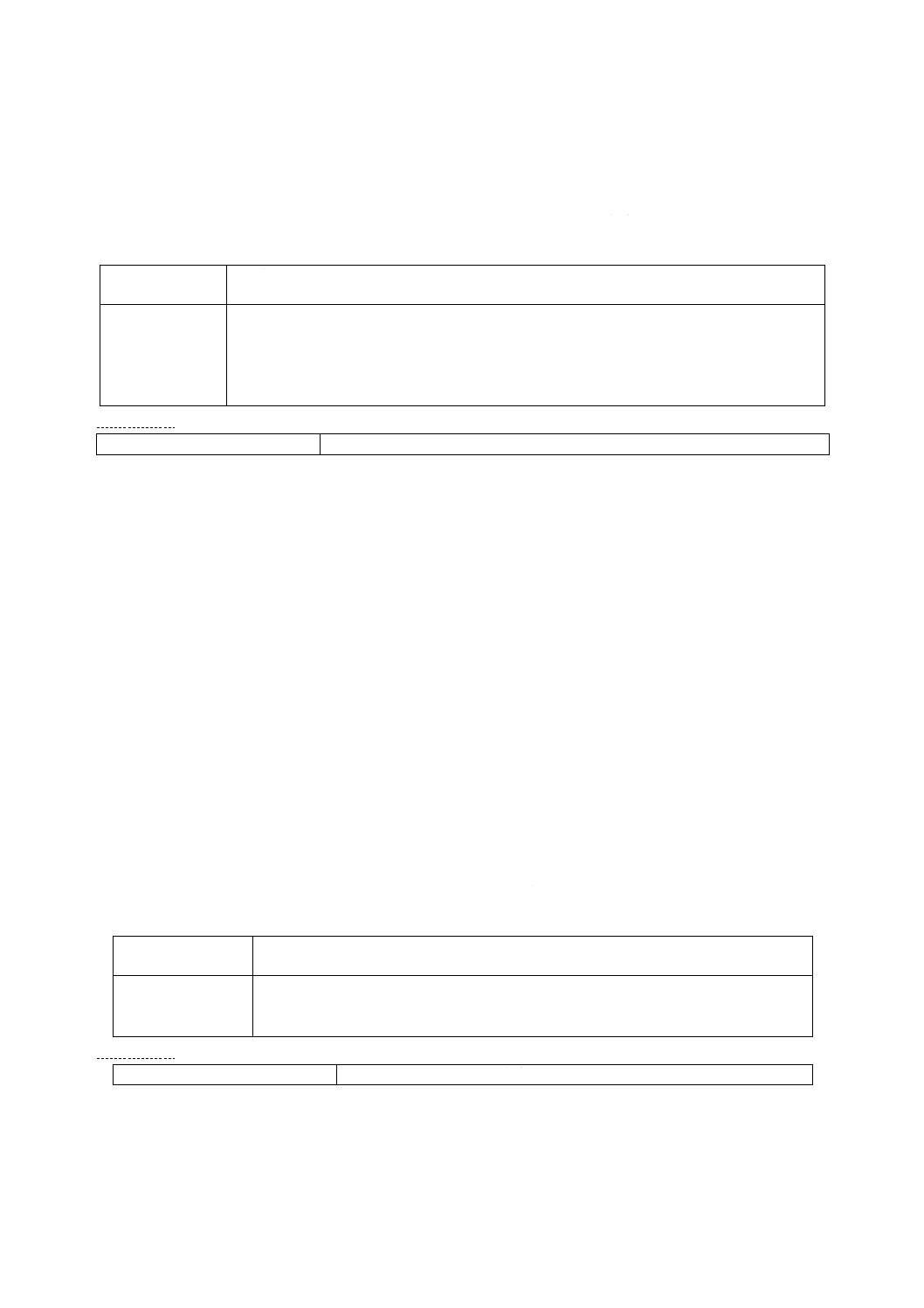

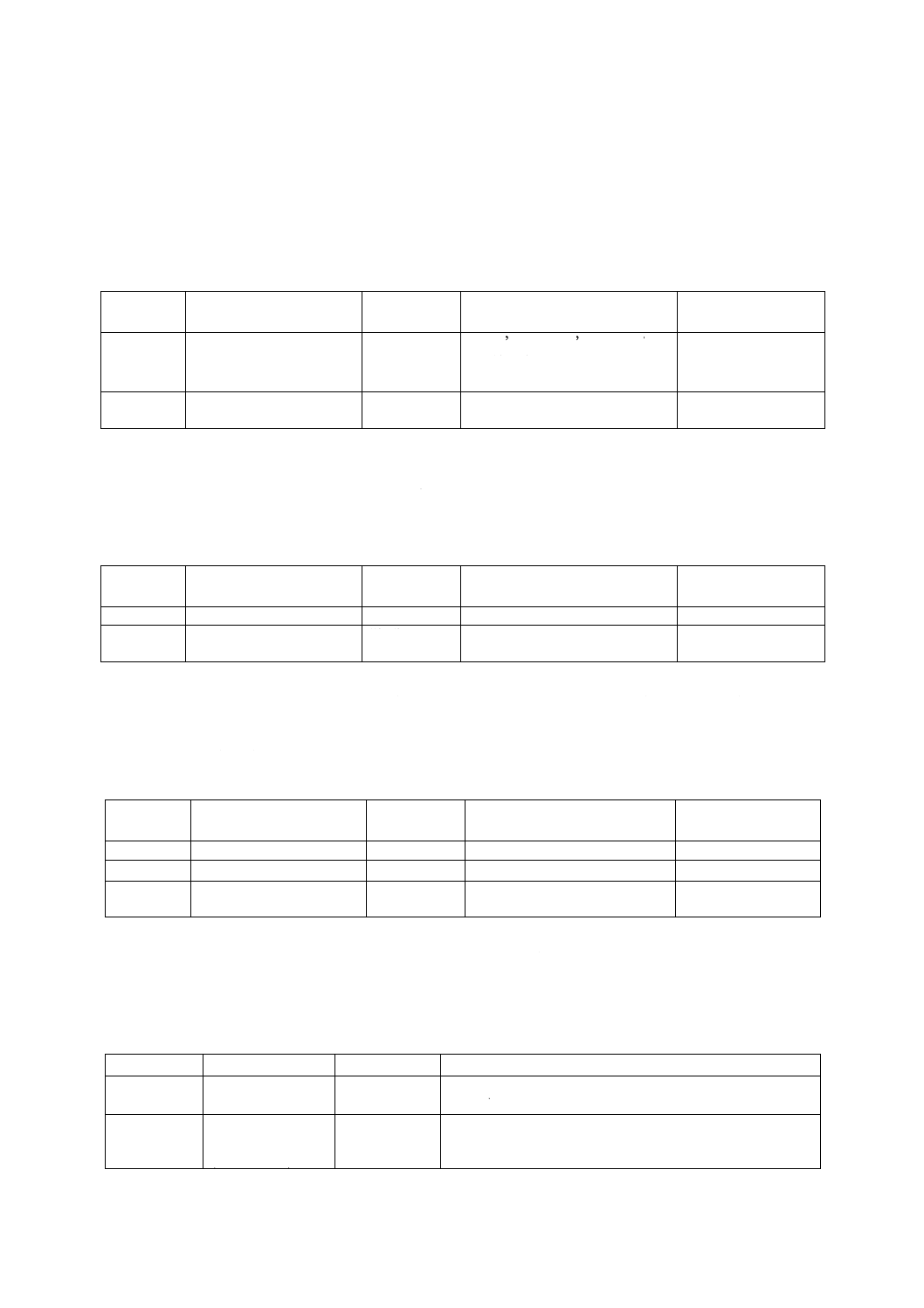

表7にCOMPUTE CRYPTOGRAPHIC CHECKSUM処理のパラメタ及びデータフィールドを示す。

表 7 COMPUTE CRYPTOGRAPHIC CHECKSUM処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“8E”

“80”

コマンドデータフィールド

暗号化チェックサムを計算する対象データ

レスポンス

レスポンスデータフィールド

暗号化チェックサム

5.2.2

COMPUTE DIGITAL SIGNATURE 処理 COMPUTE DIGITAL SIGNATURE 処理は,ディジタル

署名の計算を開始する。アルゴリズムは,ディジタル署名アルゴリズムか,又はハッシュアルゴリズムと

ディジタル署名アルゴリズムとの組合せかのいずれかになる。附属書Aに,ディジタル署名処理の例を示

す。

ディジタル署名計算のため,署名処理における署名又は統合されるデータが,コマンドデータフィール

ドで送られるか又は前のコマンド(例えば,PSO,HASH)の中で提示される。P2 には,入力データの

構造に対応して,ディジタル署名されるデータをタグ “9A”,“AC”又は “BC” を用いて規定する(ISO/IEC

7816-4参照)。

補助データがディジタル署名入力に含まれる場合,CRT内の参照を行う(ISO/IEC 7816-4参照)。補助デ

ータに空(くう)の参照データオブジェクトが存在する場合,その補助データはカードによって与えられ

なければならない。コマンドデータフィールドにおいて存在するか又は参照される補助データは,どのヘ

7

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

ッダリストよりも優先する。

カードは,ディジタル署名(P1=“9E”)を返さなければならない。

表8にCOMPUTE DIGITAL SIGNATURE処理のパラメタ及びデータフィールドを示す。

表 8 COMPUTE DIGITAL SIGNATURE処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“9E”

“9A”, “AC” 又は “BC”

コマンドデータ

フィールド

存在しない場合,既にカードにデータが存在する。

P2=“9Aの場合,署名処理で個別に又は結合して署名されるデータ

P2=“AC”の場合,その値フィールドが署名処理で個別に又は結合して署名されるデ

ータオブジェクト

P2=“BC”の場合,署名処理で個別に又は結合して署名されるデータオブジェクト

レスポンス

レスポンスデータフィールド

ディジタル署名

備考 タグ “AC”及び “BC” は,ディジタル署名入力において結合されていない。

5.2.3

HASH 処理 HASH 処理は,ハッシュコードの計算を,次のいずれかで開始する。

− カード内における対象データ全体のハッシュ処理

− カード内における対象データの一部のハッシュ処理(例えば,繰返し実行するハッシュ計算の最後の

演算)

HT(“AA”, “AB”)は,ハッシュコードを計算するためのアルゴリズム参照を示す(ISO/IEC 7816-4

参照)。

入力データは,アルゴリズムに依存する長さの一つ又は連続するブロックとしてカードに送られる。ハ

ッシュアルゴリズムによっては,最後に送られるデータの長さはブロック長以下である。パディング処理

は,ハッシュアルゴリズムの一部である。

ハッシュコードを計算した結果,次の二つのケースを識別しなければならない。

− カードは,後続のコマンドに備えてハッシュコードを保存する。この場合,Leフィールドは存在し

ない。

− カードは,レスポンスでハッシュコードを伝える。この場合,Leフィールドは適切な長さを設定し

なければならない。

表9にHASH 処理のパラメタ及びデータフィールドを示す。

表 9 HASH 処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“90”

“80”, 又は “A0”

コマンドデータ

フィールド

P2 = “80” の場合:ハッシュするデータ

P2 = “A0” の場合:ハッシュ処理関連の データオブジェクト(例えば,中間ハ

ッシュコード用の “90”,最後のブロック用の “80”)

レスポンス

レスポンスデータフィールド

ハッシュコード,又は存在しない。

5.2.4

VERIFY CRYPTOGRAPHIC CHECKSUM 処理 VERIFY CRYPTOGRAPHIC CHECKSUM処理

は,暗号化チェックサムの検証を開始する。

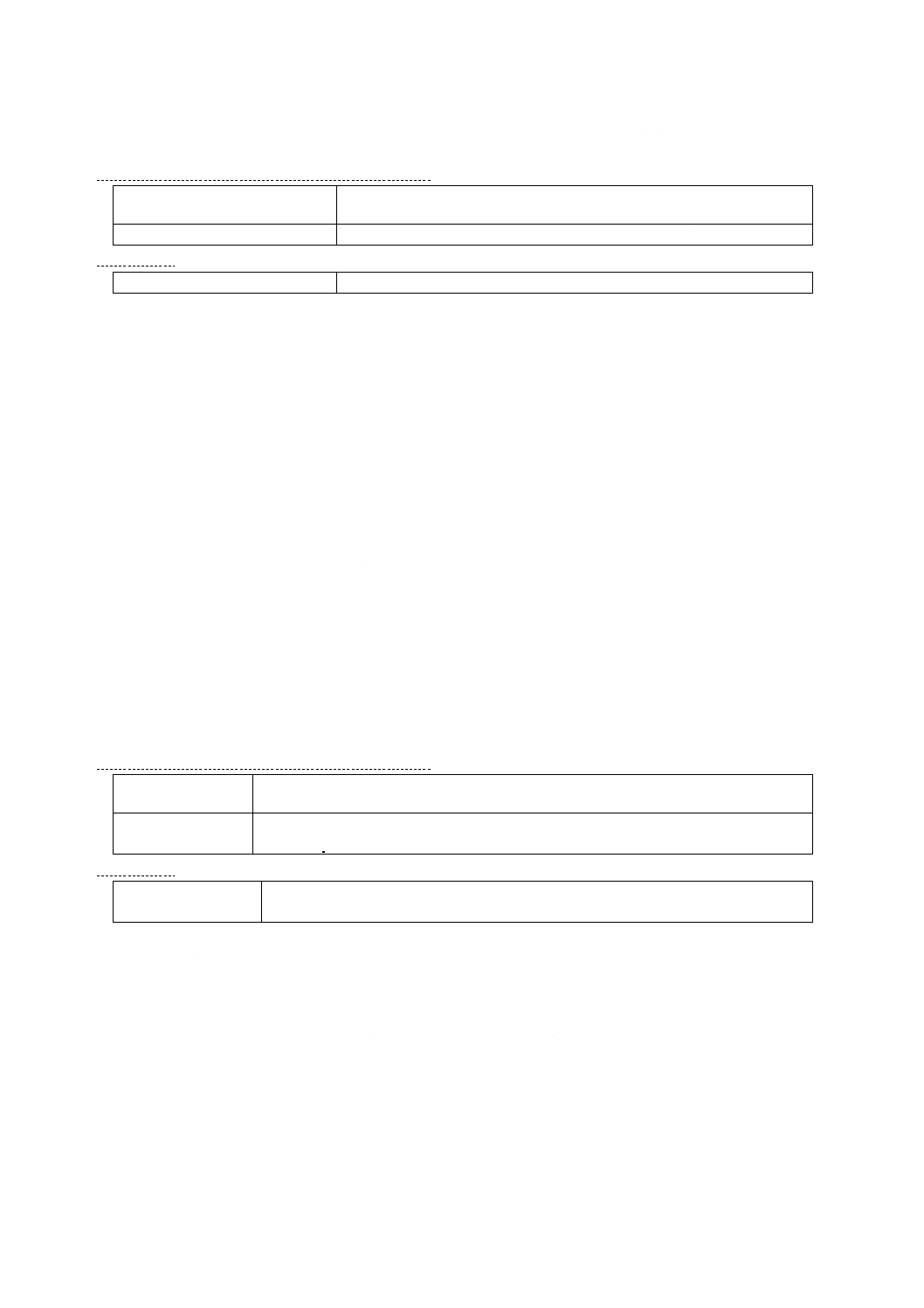

表10にVERIFY CRYPTOGRAPHIC CHECKSUM処理のパラメタ及びデータフィールドを示す。

8

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

表 10 VERIFY CRYPTOGRAPHIC CHECKSUM処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“00”

“A2”

コマンドデータフィールド

処理に必要なデータオブジェクト( “80”,及び/又は “8E”)。

レスポンス

レスポンスデータフィールド

存在しない。

備考 平文の値データオブジェクト(タグ“80”)の値フィールドは,暗号化チェックサムの対象とな

るデータ(データ要素又はデータオブジェクト)を含む。

5.2.5

VERIFY DIGITAL SIGNATURE 処理 VERIFY DIGITAL SIGNATURE処理は,コマンドデータフ

ィールド内のデータオブジェクトとして伝えられたディジタル署名の検証を開始する。その他の検証関連

データは,コマンド連鎖処理で送られるか又はカード内に存在する。アルゴリズムは,ディジタル署名ア

ルゴリズムか,又は,ハッシュコードとディジタル署名との組合せかのいずれであってもよい。附属書A

に,ディジタル署名処理の例を示す。

アルゴリズムと同様に公開かぎ(鍵)は,次のとおりとする。

− 暗黙的に定義されているか,

− MANAGE SECURITY ENVIRONMENT コマンドのDST(“B6”)で参照するか,

− 先行の VERIFY CERCIFICATE 処理の結果として得ることができる(附属書A.3参照)。

カード内で参照されるアルゴリズムが署名専用アルゴリズムを宣言している場合は,データがハッシュ

コードからなるか,又は署名がメッセージ復元タイプ(ISO/IEC 9796参照)であるかのいずれかとする。

そうでない場合は,ハッシュコードの計算は,カード内で行われ,アルゴリズム参照にはハッシュアルゴ

リズムへの参照も含まれるものとする。

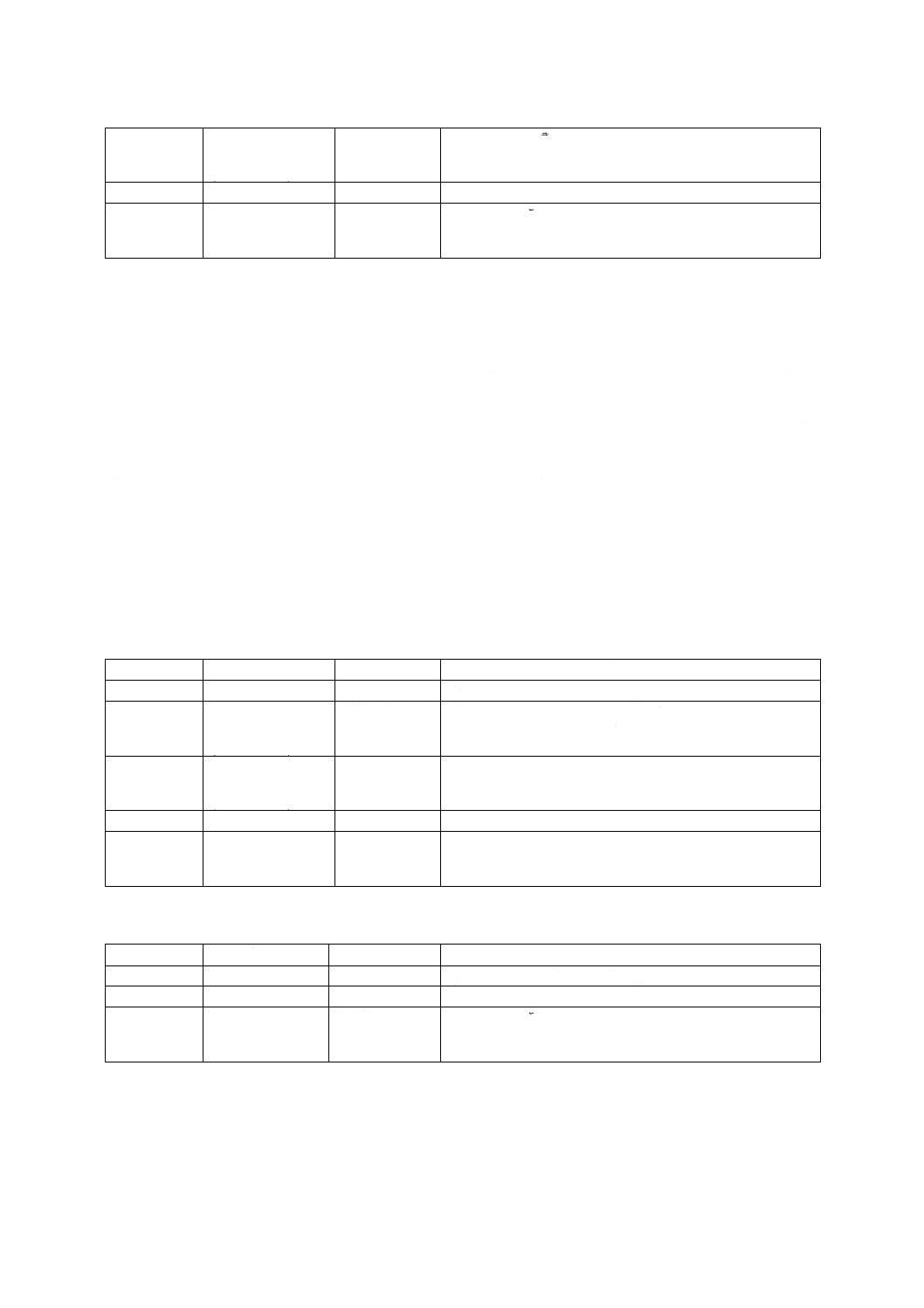

表11にVERIFY DIGITAL SIGNATURE処理のパラメタ及びデータフィールドを示す。

表 11 VERIFY DIGITAL SIGNATURE処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“00”

“A8”

コマンドデータ

フィールド

処理に必要なデータオブジェクト(例えば,“9A”,“AC”又は“BC”,及び“9E”)

参考 “9A”は,ISO/IEC 7816-4:2005で定義している。

レスポンス

レスポンスデータ

フィールド

存在しない。

コマンドデータフィールドが空(くう)のデータオブジェクトを含む場合,カードは検証で使用する値

をあらかじめ知っているものとする。

5.2.6

VERIFY CERTIFICATE 処理 カード内で証明書を検証(附属書B参照)する場合,検証される

証明書のディジタル署名は,コマンドデータフィールドのデータオブジェクトとして伝えられる。検証処

理の中で使用される認証機関の公開かぎ(鍵)は,カード内に存在するものとし,暗黙的に選択されてい

るか,MANAGE SECURITY ENVIRONMENTコマンドを用いて,DST内で参照してもよい。適用されるア

ルゴリズムは,暗黙的に分かるか又は DST 内で参照してもよい。検証処理で他のデータオブジェクト(例

えば,ハッシュコード)が使用される場合,これらのデータオブジェクトはカード内に存在するか,又は

コマンド連鎖処理を用いて送信されるものとする。

9

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

カードが公開かぎ(鍵)を取り込む方法には次の二つの場合がある。

− 証明書が自己記述的である(P2 = “BE”)場合,カードは,(復元された)証明書内容から公開かぎ

(鍵)のタグによって識別される公開かぎ(鍵)を取り込む。

− 証明書が自己記述的でない(P2 = “AE”)場合,カードは,暗黙的又は明示的に,証明書内容を示す

ヘッダリスト内の公開かぎ(鍵)タグを用いて,証明書から公開かぎ(鍵)を取り込む。

公開かぎ(鍵)が格納される場合,それは後続のVERIFY DIGITAL SIGNATURE処理の省略時のかぎ(鍵)

になる。

表12にVERIFY CERTIFICATE処理のパラメタ及びデータフィールドを示す。

表 12 VERIFY CERTIFICATE処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“00”

“92”, “AE” 又は“BE”

コマンドデータフィールド

処理に必要なデータ要素又はデータオブジェクト

レスポンス

レスポンスデータフィールド

存在しない。

備考 限定されたメッセージ復元方式が用いられ,情報の一部が既にカードに保存されている場合,

後でカードがデータを挿入できるように,補助データのデータオブジェクトは空(くう)で転

送される。

5.2.7

ENCIPHER 処理 ENCIPHER処理は,コマンドデータフィールドで送信されたデータを暗号化す

る。この処理の使用は,特定の用途に制限されてもよい。

備考 この処理は,派生かぎ(鍵)(diversified key)を生成する場合に用いてもよい。

表13にENCIPHER処理のパラメタ及びデータフィールドを示す。

表 13 ENCIPHER処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“82”, “84”, “86”(暗号文)

“80”(平文)

コマンドデータフィールド

存在しない(データは既にカードに存在する),又は,暗号化されるデ

ータ。

レスポンス

レスポンスデータフィールド

暗号化データ

5.2.8 DECIPHER 処理 DECIPHER処理は,コマンドデータフィールドで送信されたデータを復号する。

この処理の使用は,特定の用途に制限されてもよい。

表14にDECIPHER処理のパラメタ及びデータフィールドを示す。

表 14 DECIPHER処理のパラメタ及びデータフィールド

コマンドのP1P2パラメタ及びデータフィールド

P1

P2

“80”(平文)

“82”,“84”,“86”(暗号文)

コマンドデータフィールド

復号するデータ

レスポンス

レスポンスデータフィールド

存在しない(復号データはカードに残る),又は,復号データ。

10

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

附属書A(参考)ディジタル署名と関係する処理例

この附属書(参考)は,本体に関連する事柄を補足するもので,規定の一部ではない。

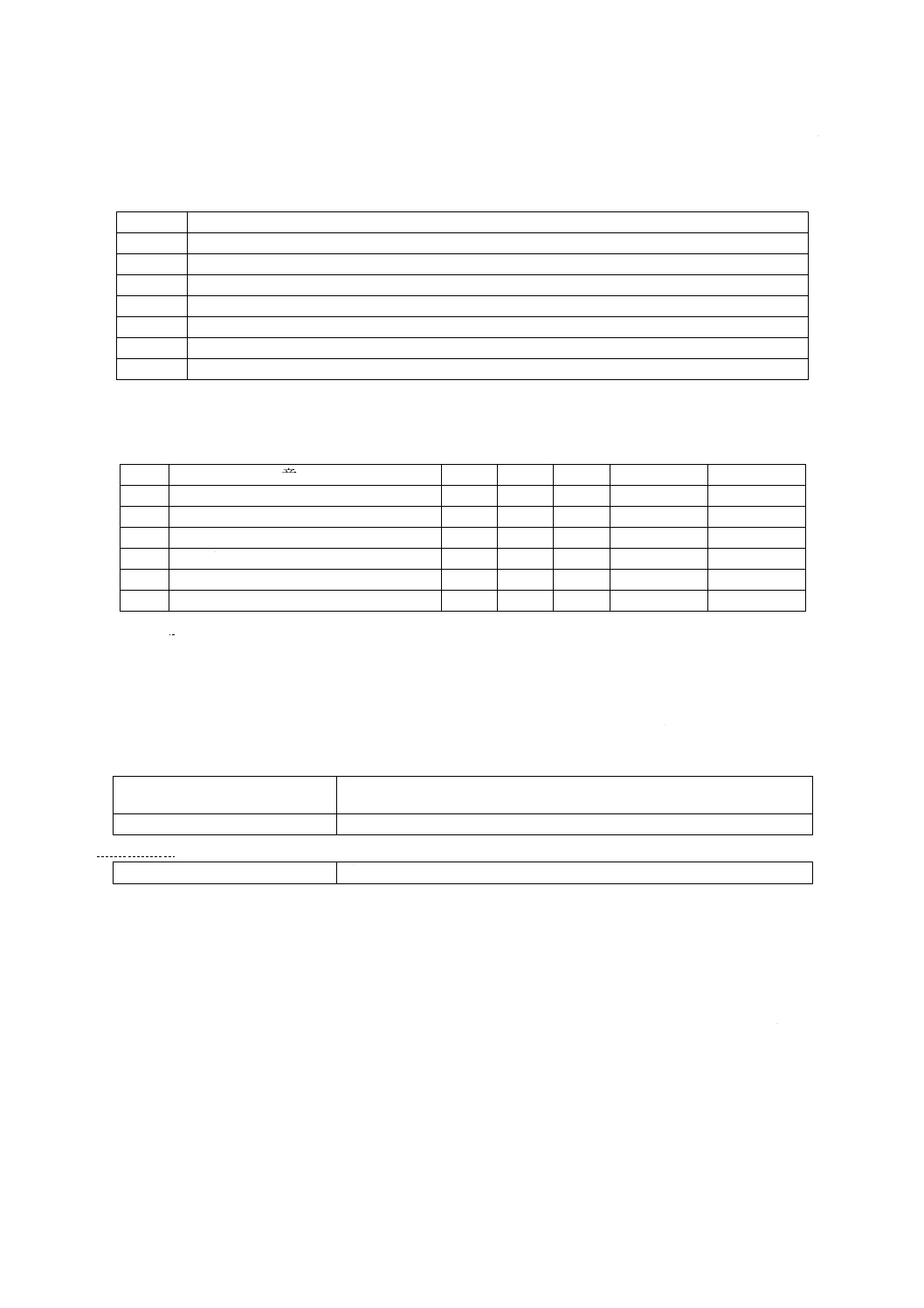

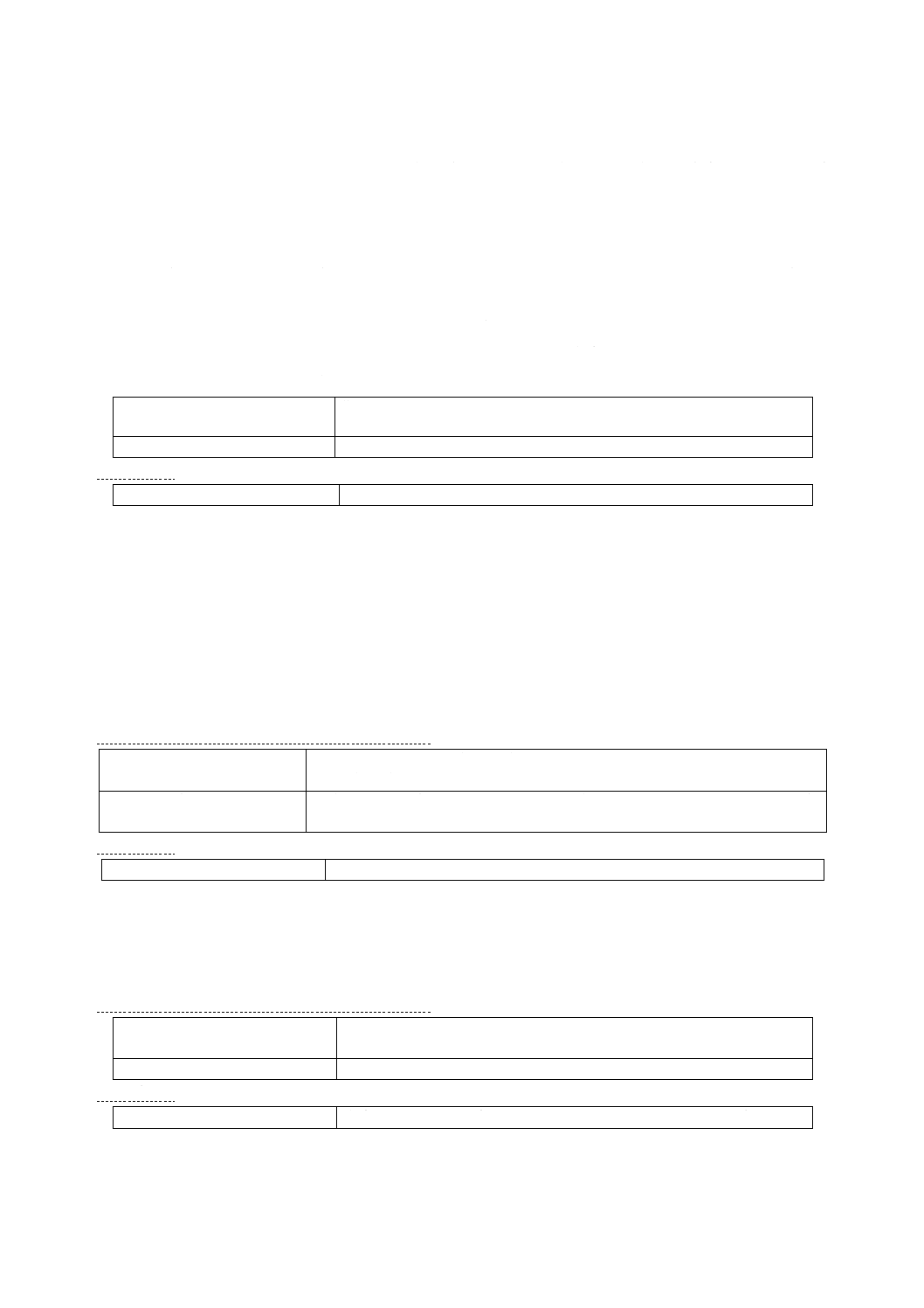

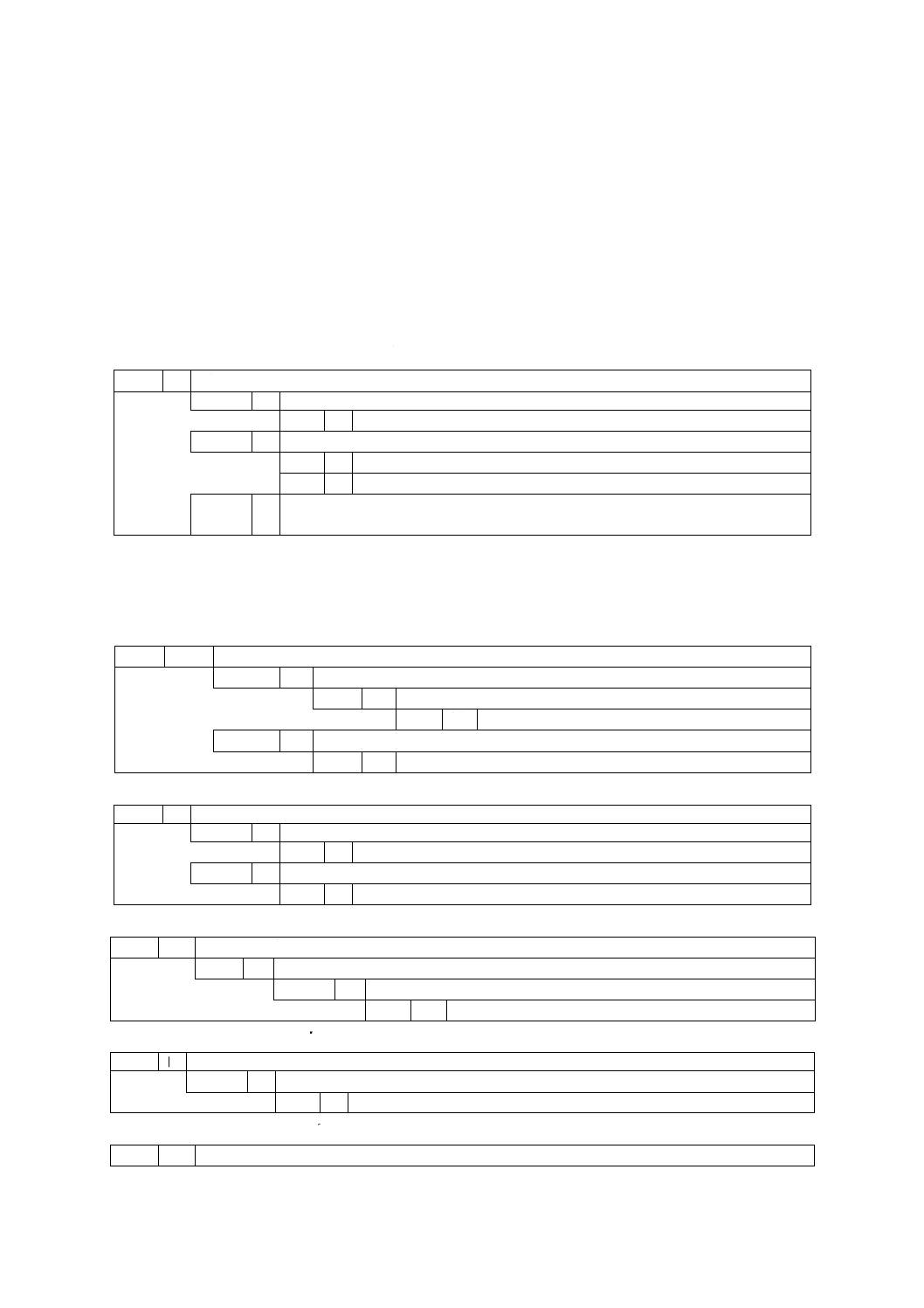

A.1 セキュリティ環境管理のコマンド順序 附属書A表1は,カレントSEのDST,CCT及びCTコンポ

ーネントに設定を行い,最後にP2の中で示したSEIDにカレントSEを格納するMANAGE SECURITY

ENVIRONMENTコマンドの手順を示す。

附属書A表 1 セキュリティ環境コンポーネントの設定

コマンド

処理

P1-P2

コマンドデータフィールド

MSE

SET DST

“41” - “B6”

{“84” - L - かぎ(鍵)参照} - {“91” - L = 0}

MSE

SET CCT

“41” - “B4”

{“83” - L - かぎ(鍵)参照} - {“87” - L -初期値}

MSE

SET CT

“41” - “B8”

{“83” - L - かぎ(鍵)参照}

MSE

STORE (SEID =1)

“F2” - “01”

-

SET DST処理は,署名計算の中で使用するプライベートかぎ(鍵)を指定し,ディジタル署名入力中の

乱数実装方法を指定する(参考,L=0は,カードが乱数を生成することを意味する。)。

SET CCT処理は,暗号化チェックサムの計算のために使用する秘密かぎ(鍵)及び初期の値を指定する。

SET CT処理は,機密性のために使用する秘密セションかぎ(鍵)を指定する。

A.2 ディジタル署名計算のためのコマンドのシーケンス 附属書A表2は,添付型署名方式を用いるディ

ジタル署名を生成するための構文を示す。入力はパディングバイトのついたハッシュコードである。この

例は,ハッシュ処理を含む複合したアルゴリズムでディジタル署名の計算を行う説明である。この例では,

ハッシュコードがカードに入力される。

附属書A表 2 添付型ディジタル署名方式の第1の例

コマンド

処理

P1-P2

コマンドデータフィールド

レスポンスデータ

フィールド

MSE

RESTORE

“F3” - “01”

-

-

PSO

COMPUTE DIGITAL

SIGNATURE

“9E” - “9A”

パディングバイトのついた

ハッシュコード

ディジタル署名

備考 この例は純粋に例証であり,適用されるかもしれない外部出力制御を実装するため,また,一

般的なセキュリティ上の理由のため,この値は制限される(署名繰返しの回避は,ある状況下

において望ましい。)。

附属書A表3は,添付型署名方式を用いてディジタル署名を生成するための構文を示す。ディジタル署

名入力は,パディングバイトなしのハッシュ値からなっている。

附属書A表 3 添付型ディジタル署名方式の第2の例

コマンド

処理

P1-P2

コマンドデータフィールド

レスポンスデータ

フィールド

MSE

RESTORE

“F3” - “01”

-

-

PSO

COMPUTE DIGITAL

SIGNATURE

“9E” - “9A”

パディングバイトなしのハ

ッシュコード

ディジタル署名

備考1. 取出し制限を回避するためには,署名及びハッシュの複合したアルゴリズムを用いるとよい。

2. 状況によっては,署名の繰返しを回避することは望ましくても,避けられないことがある。

11

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

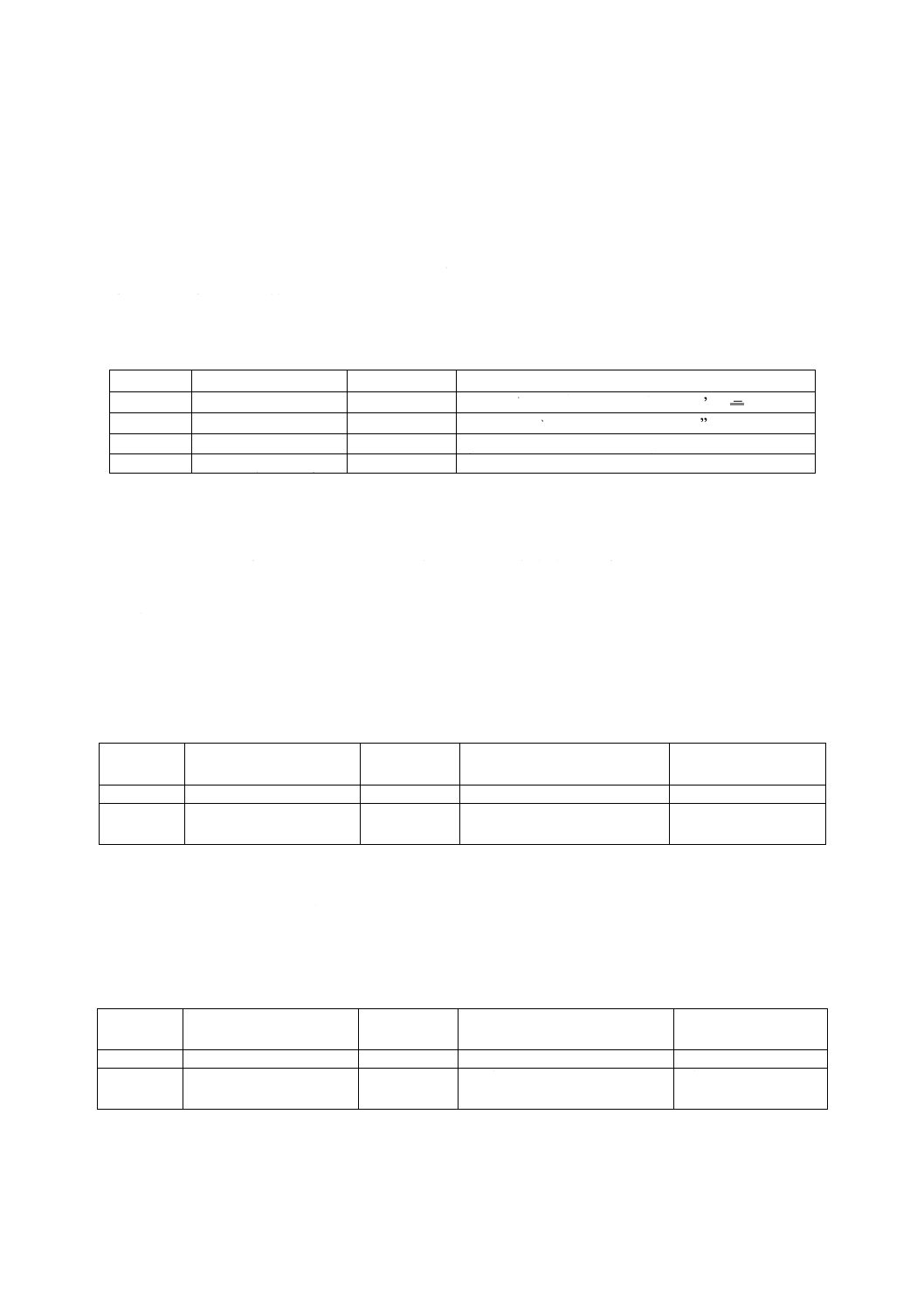

附属書A表4は,添付型署名方式を示す。パディングバイトを含まないディジタル署名入力データがカ

ードに渡される。また,カードは,MSEコマンドのコマンドデータフィールドにあるDSTの拡張ヘッダ

リストで求められる乱数を,生成することが求められる。P2にタグ“BC”が指定されているので,データ

オブジェクトの連結(カードに渡されるハッシュコード及びカードによって生成される乱数)が署名され

る。

附属書A表 4 添付型ディジタル署名方式の第3の例

コマンド

処理

P1-P2

コマンドデータフィールド

レスポンスデータ

フィールド

MSE

SET

“41” - “B6”

{“4D” - L - (“90” - L - “91” -

L=0)} - {“84” - L - かぎ(鍵)

参照}

-

PSO

COMPUTE DIGITAL

SIGNATURE

“9E” - “BC”

{“90” - L - ハッシュコード}

ディジタル署名

附属書A表5は,限定されたメッセージ復元を伴うディジタル署名の構文を示す。署名されるデータは,

コマンドデータフィールドにあるデータオブジェクトを用いた限定されたメッセージ復元を与える署名方

式に従って構成されており,それによって,ディジタル署名カウンタがカードから提供された内部メッセ

ージとして用いられる。

附属書A表 5 添付型ディジタル署名方式の第4の例

コマンド

処理

P1-P2

コマンドデータフィールド

レスポンスデータ

フィールド

MSE

RESTORE

“F3” - “02”

-

-

PSO

COMPUTE DIGITAL

SIGNATURE

“9E” - “AC”

{“90” - L - ハッシュコード}

ディジタル署名

備考 ディジタル署名及びハッシュコード計算のためのパディングは,ISO/IEC 9796-2による。

附属書A表6では,カードはハッシュ計算(又は繰返し実行するハッシュ計算の最後の演算)を行って

いる。入力データは,すべてカード内にあるので,ディジタル署名入力はCOMPUTE DIGITAL SIGNATURE

処理において空(くう)である。

附属書A表 6 添付型ディジタル署名方式の第5の例

コマンド

処理

P1-P2

コマンドデータフィールド

レスポンスデータ

フィールド

MSE

RESTORE

“F3” - “01”

-

-

PSO

HASH

“90” - “80”

ハッシュ対象データ

-

PSO

COMPUTE DIGITAL

SIGNATURE

“9E” - “9A”

-

ディジタル署名

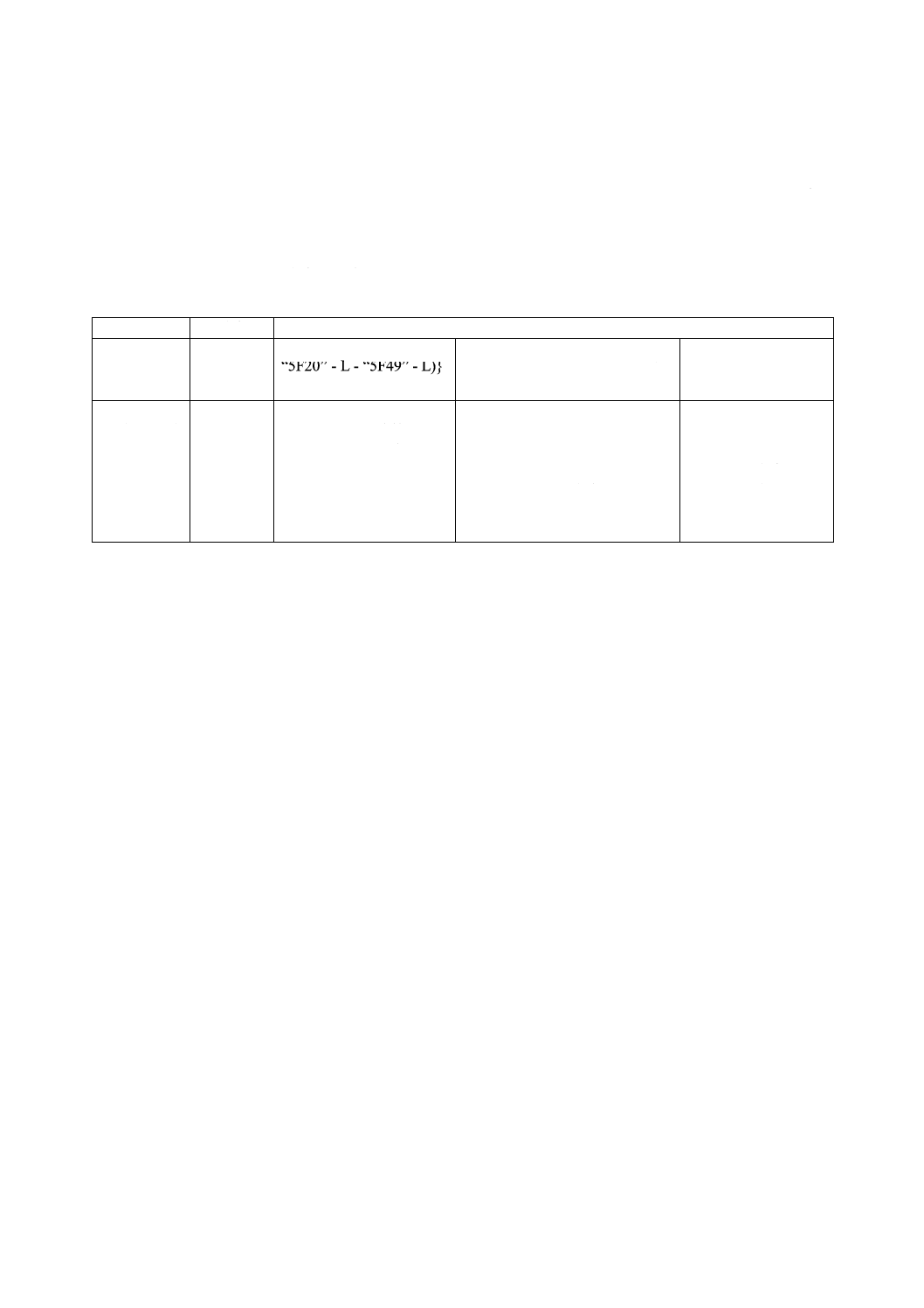

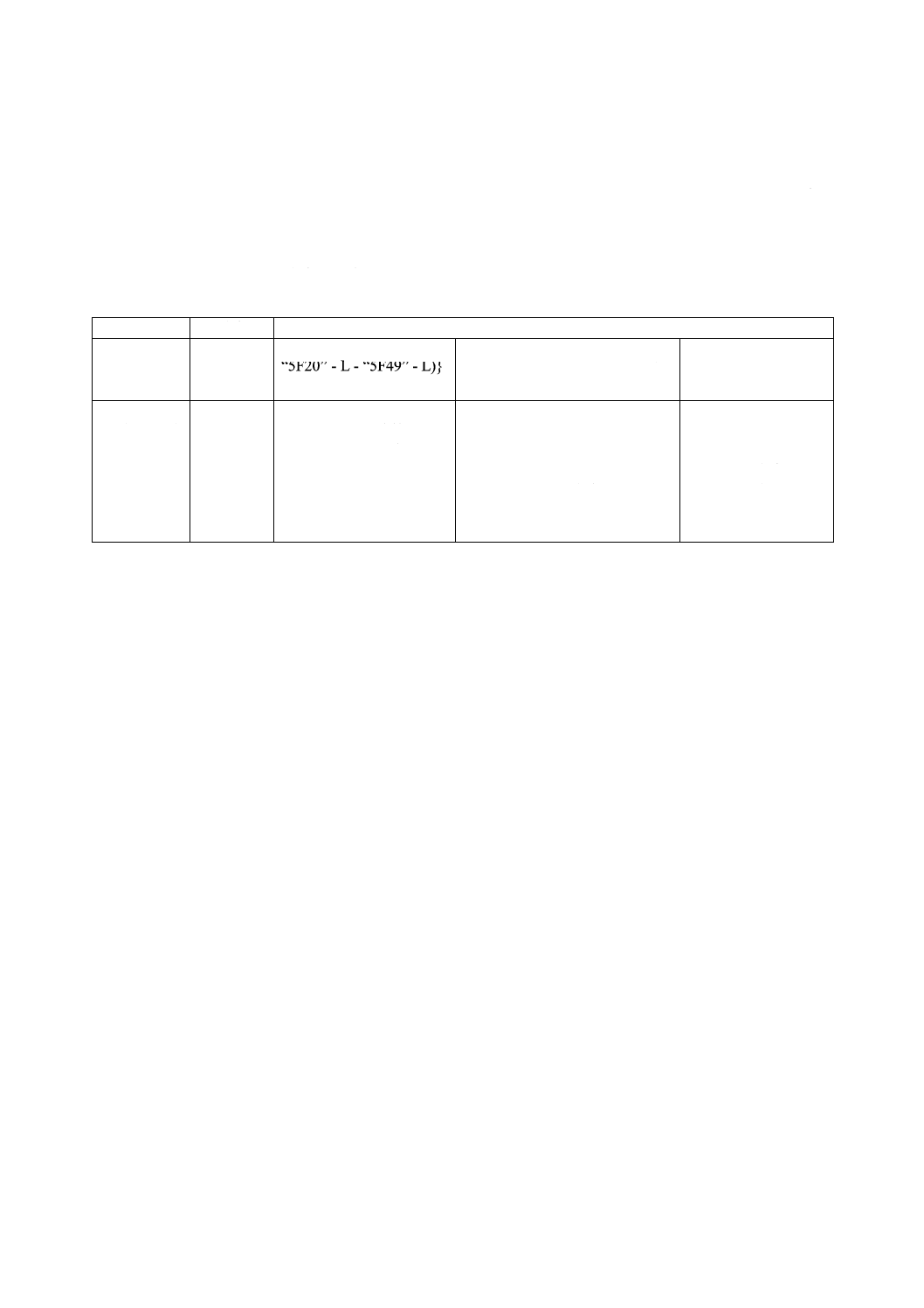

A.3 ディジタル署名検証のためのコマンドのシーケンス 附属書A表7では,拡張ヘッダリストが,非自

己記述証明書の構造を指定する(附属書B参照)。ディジタル署名入力は,データ要素から構成される。

VERIFY CERTIFICATE処理は,コマンド連鎖を使用する。

附属書A表 7 ディジタル署名検証の第1の例

コマンド

処理

P1-P2

コマンドデータフィールド

MSE

SET DST

“41” - “B6”

{“4D” - L - (“42” - L - “5F20” - L - “5F49” - L)} - {“83”

- L - かぎ(鍵)参照}

PSO

VERIFY

CERTIFICATE

(CLA=“1X”)

“00” - “AE”

{“5F4E” - L -証明書内容}

12

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

PSO

VERIFY

CERTIFICATE

(CLA=“0X”)

“00” - “AE”

{“5F37” - L - 証明書のディジタル署名}

PSO

HASH

“90” - “80”

ハッシュ入力

PSO

VERIFY

DIGITAL

SIGNATURE

“00” - “A8”

{“9E” - L - ディジタル署名}

第一ステップでは,証明書内容データオブジェクト[データ要素の連結として,発行人識別番号(タグ

“42”),カード保有者名(タグ“5F20”)及びカード保有者の公開かぎ(鍵)(タグ“5F49”)]が提示され

る。カードは,証明書内容をハッシュ入力として用いてハッシュ処理を実行する。

第二ステップでは,証明書に属するディジタル署名が再変換され,結果は事前に計算されたハッシュコ

ードと比較される。その後,HASH処理が実行される。ディジタル署名を検証するために,公開かぎ(鍵)

は,先行するVERIFY CERTIFICATE処理によって取り込まれ検証される。ハッシュ入力は,ハッシュア

ルゴリズムに依存しており,連鎖コマンドなどで与えられる平文か,又は繰返し実行するハッシュ計算の

最後の演算だけをカードが実行するために事前処理されたハッシュコードのいずれかである。

最終ステップとして,VERIFY DIGITAL SIGNATURE処理が実行される。

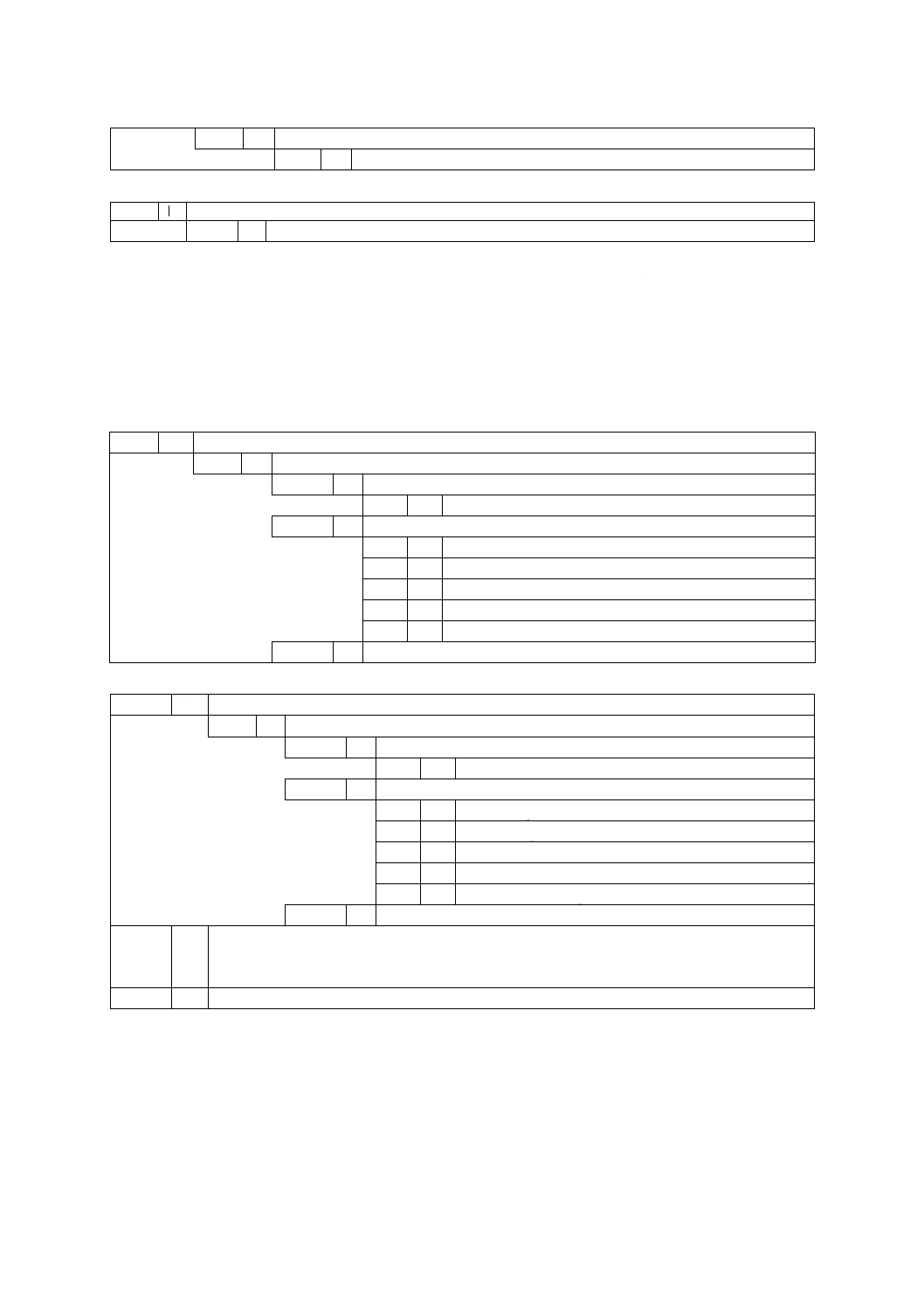

附属書A表8は,自己記述証明書の検証を示す(附属書B参照)。ディジタル署名入力は,データオブ

ジェクトから構成される。VERIFY CERTIFICATE処理は,コマンド連鎖を使用する。第一ステップでは,

証明書の中に実装されたデータオブジェクト[例えば,データオブジェクトの連結:認証機関参照,カー

ド保有者名,及びカード保有者の公開かぎ(鍵)]が提示される。

カードは,ハッシュ入力としてこの連結を使用する。以降のステップは,前の例と同一である。

附属書A表 8 ディジタル署名検証の第2の例

コマンド

処理

P1-P2

コマンドデータフィールド

MSE

SET DST

“41” - “B6”

{“83” - L - かぎ(鍵)参照}

PSO

VERIFY

CERTIFICATE

(CLA=“1X”)

“00” - “BE”

{“42” - L - 発行者識別番号} - {“5F20” - L - カード所

持者名} - {“5F49” - L - カード所持者公開かぎ(鍵)}

PSO

VERIFY

CERTIFICATE

(CLA=“0X”)

“00” - “AE”

{“5F37”-L-証明書のディジタル署名}

PSO

HASH

“90” - “80”

ハッシュ入力

PSO

VERIFY

DIGITAL

SIGNATURE

“00” - “A8”

{“9E”-L-ディジタル署名}

附属書A表9は,あらかじめカードに実装された公開かぎ(鍵)を使用する場合を示す。

附属書A表 9 ディジタル署名検証の第3の例

コマンド

処理

P1-P2

コマンドデータフィールド

MSE

SET DST

“41” - “B6”

{“83” - L - かぎ(鍵)参照}

PSO

HASH

“90” - “A8”

ハッシュ入力

PSO

VERIFY

DIGITAL

SIGNATURE

“00” - “A8”

{“9E” - L - ディジタル署名}

13

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

附属書B(参考)カードによって解釈される証明書の例

この附属書(参考)は,本体に関連する事柄を補足するもので,規定の一部ではない。

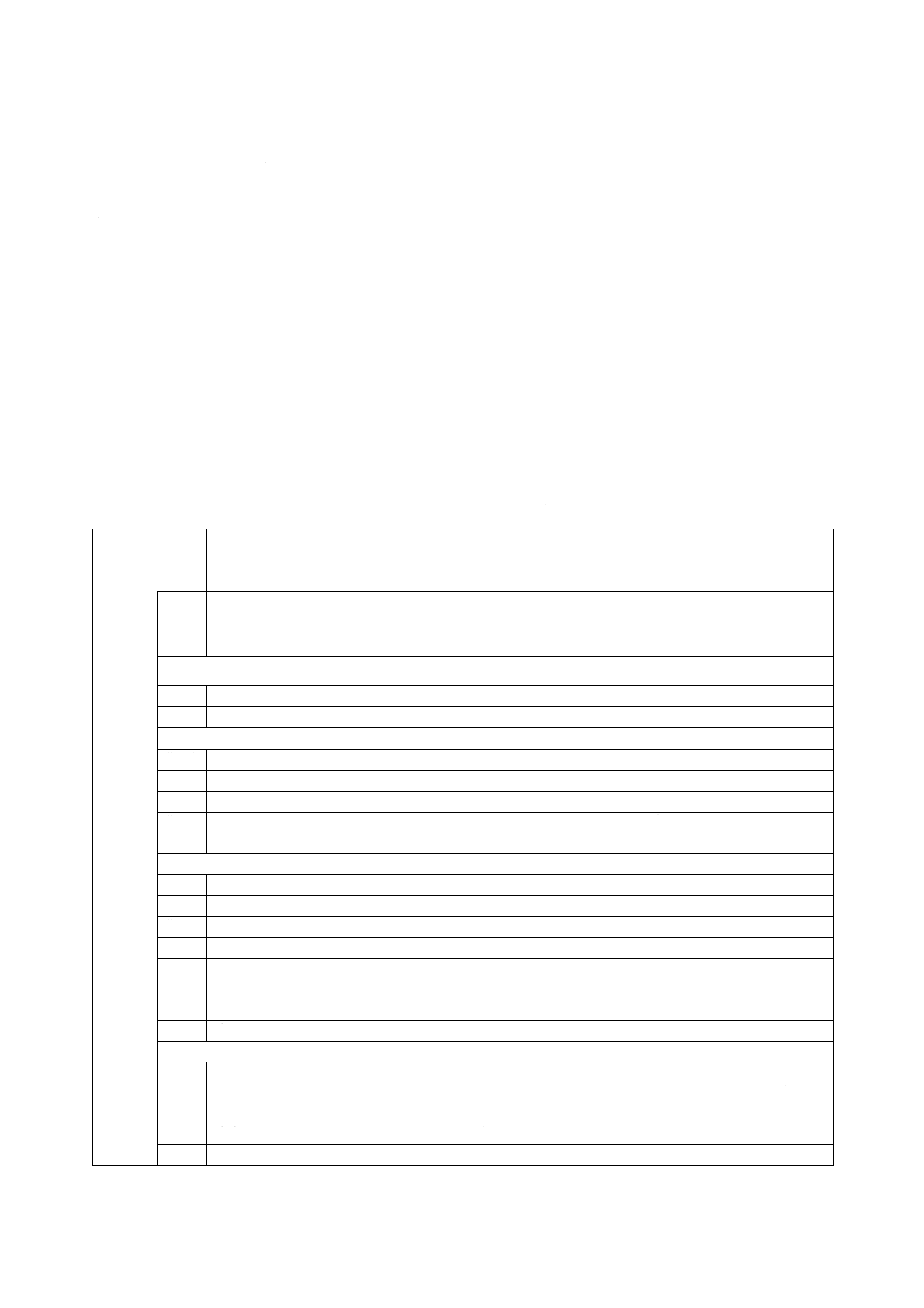

B.1 カード検証可能な証明書のためのデータオブジェクト 附属書B表1に,カード検証可能な証明書に

関するデータオブジェクトを示す。

附属書B表 1 カード検証可能な証明書に関する共通データオブジェクト(例)

タグ

データ要素

“42”

発行者識別番号

“5F20”

カード保有者名

“5F37”

静的内部認証(発行者によって生成された,証明書の署名)

“5F49”

カード保有者の公開かぎ(鍵)

“5F4C” 証明書所有者許可書

“5F4E” 証明書内容

“7F21”

カード保有者証明

発行者は,更に証明書通し番号,バージョン番号,有効期限などのようなデータオブジェクトを指定し

てもよい。

カード検証可能な証明書の構造は,次の二つに分類される。

− 自己記述カード検証可能な証明書は,BER-TLVデータオブジェクトの連結で構成される。

− 非自己記述カード検証可能な証明書は,データ要素の連結で構成される。

B.2 自己記述カード検証可能な証明書 証明書の署名については,メッセージ復元型ディジタル署名方式,

又は別なディジタル署名方式を用いてもよい。

附属書B表2は,メッセージ復元型ディジタル署名方式の自己記述カード検証可能な証明書の例を示す。

附属書B表 2 カード保有者の自己記述カード検証可能な証明書(例)

“7F21”

長さ

後続するデータオブジェクトの値

{“42” - L - 発行者識別番号} -

{“5F20” - L - カード保有者名} -

{“5F49” - L - カード保有者の公開か

ぎ(鍵)}

{“5F37” - L -ディジタル署名}

証明書のタ

グ(構造型)

証明書の長

さ

ディジタル署名の対象となるデータ

オブジェクトからなる証明書の値

(メッセージ復元方法が分からない

場合だけ存在)。

次のデータオブジェクトの署名。

{“42” - L - 発行者識別番号}

{“5F20” - L - カード保有者名}

{“5F49” - L - カード保有者の公開

かぎ(鍵)}

備考1. 認証機関の識別データによって,認証機関の公開かぎ(鍵)を参照してもよい。

2. カード保有者の識別データを,カードに格納されたデータへのアクセス権の制御のために用

いてもよい。

3. カード保有者の公開かぎ(鍵)を,後に実行されるVERIFY DIGITAL SIGNATURE処理に用

いてもよい。

14

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

B.3 非自己記述カード検証可能な証明書 この種の証明書を検証するために,拡張ヘッダリストデータオ

ブジェクトが,カード内に存在するかもしれない。そうでなければ,拡張ヘッダリストデータオブジェク

トがカードに送られるとき,なんらかの手段を用いて保護されることが望ましい。拡張ヘッダリストデー

タオブジェクト(タグ“4D”,ISO/IEC 7816-4参照)は,ディジタル署名を計算するときと同じ順序で,タ

グ及び長さの対によってデータ要素の連結を記述する。

附属書B表 3にカード保有者の非自己記述カード検証可能な証明書の例を示す。

附属書B表 3 カード保有者の非自己記述カード検証可能な証明書(例)

“7F21”

長さ

後続するデータオブジェクトの値

{“4D” - L - (“42” - L -

“5F20” - L - “5F49” - L)} {“5F4E”- L - 発行者識別番号

- カード保有者名 - カード保

有者の公開かぎ(鍵)}

{“5F37” - L - ディ

ジタル署名}

証明書のタ

グ(構造形)

証明書の

長さ

拡張ヘッダリスト(証明

書の構造が暗黙的に知

られていない場合だけ

存在。)

ディジタル署名の対象となる

証明書内容データオブジェク

ト(メッセージ復元方法がわ

からない不可逆的なアルゴリ

ズムの場合だけ存在。拡張ヘ

ッダリストに従ったデータ要

素を含む。)

次のデータ要素の

署名

-発行者識別番号

-カード保有者名

-カード保有者の公

開かぎ(鍵)

15

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

附属書C(参考)非対称かぎ(鍵)取込み及び取出しの例

この附属書(参考)は,本体に関連する事柄を補足するもので,規定の一部ではない。

C.1 公開かぎ(鍵)取出しのためのGET DATAコマンドの使用法 公開かぎ(鍵)(PK)として記述さ

れたデータオブジェクトが,附属書C表1に示す形式でコード化され,カード内にあることが前提となっ

ている。

附属書C表 1 カードに存在するPKデータオブジェクトのためのコード化

“A8” L ディジタル署名検証用のテンプレートを示すT-Lの対

“B6”

L DST

“83” L PK.CH.DSへのかぎ(鍵)参照

“7F49” L 公開かぎ(鍵)データオブジェクト

“81” L モジュラス

“82” L 公開かぎ(鍵)のべき指数

“9E”

L ディジタル署名(タグ“9E”に先行するディジタル署名検証テンプレートの

すべてのバイトが署名される)

MSEコマンドによって検索されるPKが選択される。その後,GET DATAコマンド(奇数のINS,

P1-P2=“3FFF”)は,3段階で使用される。各段階で,附属書C表2〜附属書C表7に示されるデータフィ

ールドが,カードインタフェースで発生する。

附属書C表 2 GET DATAコマンドのデータフィールド,第1段階

“4D” “0B” 拡張ヘッダリスト

“A8”

09 ディジタル署名検証用のテンプレートを示すT-Lの対

“B6” 02 DSTデータオブジェクトを示すT-Lの対

“83” 00

公開かぎ(鍵)参照を示すT-Lの対

“7F49”

02 公開かぎ(鍵)データオブジェクトを示すT-Lの対

“81” 00 モジュラスを示すT-Lの対

附属書C表 3 GET DATAレスポンスのデータフィールド,第1段階

“A8” L

“B6”

L DST

“83” L PK.CH.DSへのかぎ(鍵)参照

“7F49” L 公開かぎ

“81” L モジュラス

附属書C表 4 GET DATAコマンドのデータフィールド,第2段階

“4D” 07

拡張ヘッダリスト

“A8” 07 ディジタル署名検証用のテンプレートを示すT-Lの対

“7F49” 02 公開かぎ(鍵)データオブジェクトを示すT-Lの対

“82” 00

モジュラスを示すT-Lの対

附属書C表 5 GET DATAレスポンスのデータフィールド,第2段階

“A8” L

“7F49” L 公開かぎ

“82” L 公開かぎ(鍵)のべき指数

附属書C表 6 GET DATAコマンドのデータフィールド,第3段階

“4D” 04

拡張ヘッダリスト

16

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

“A8” 02 ディジタル署名検証用のテンプレートを示すT-Lの対

“9E” 00 ディジタル署名データオブジェクトを示すT-Lの対

附属書C表 7 GET DATAレスポンスのデータフィールド,第3段階

“A8” L

“9E”

L

ディジタル署名

C.2 プライベートかぎ(鍵)取込みのためのPUT DATAコマンドの使用法 最初に,MSEコマンドが,

対応するプライベートかぎ(鍵)に参照付けるために送られる[すなわち,かぎ(鍵)参照は,既にカー

ドに知らされている]。参照付けられるプライベートかぎ(鍵)の拡張ヘッダリストを附属書C表8に示

す。その後,PUT DATAコマンド(奇数のINS,P1-P2=“3FFF”)は,附属書C表9に示されるコマンドデ

ータフィールドとともに使用される。

附属書C表 8 プライベートかぎ(鍵)データオブジェクトについて記述している拡張ヘッダリスト

“4D” L

拡張ヘッダリスト

“A8” L

ディジタル署名検証用のテンプレートを示すT-Lの対

“B6”

L

DSTを示すT-Lの対

“84” L

SK.CH.DSに対するかぎ(鍵)参照を示すT-Lの対

“7F48” L

プライベートかぎ(鍵)データオブジェクトを示すT-Lの対

“92” L

パラメタp に対するT-Lの対

“93” L

パラメタq に対するT-Lの対

“94” L

パラメタ1/q mod p に対するT-Lの対

“95” L

パラメタd mod (p ‒ 1)に対するT-Lの対

“96” L

パラメタd mod (q ‒1) に対するT-Lの対

“9E”

L

ディジタル署名を示すT-Lの対

附属書C表 9 PUT DATAコマンドのデータフィールド

“4D”

“ L 拡張ヘッダリスト

“A8” L ディジタル署名検証用のテンプレートを示すT-Lの対

“B6”

L DSTを示すT-Lの対

“84” L

SK.CH.DSに対するかぎ(鍵)参照を示すT-Lの対

“7F48” L プライベートかぎ(鍵)データオブジェクトを示すT-Lの対

“92” L

パラメタp に対するT-Lの対

“93” L

パラメタq に対するT-Lの対

“94” L

パラメタ1/q mod p に対するT-Lの対

“95” L

パラメタd mod (p ‒ 1)に対するT-Lの対

“96” L

パラメタd mod (q ‒1) に対するT-Lの対

“9E”

L ディジタル署名を示すT-Lの対

“5F48”

L

拡張ヘッダリストによるかぎ(鍵)パラメタデータ要素の連結

拡張ヘッダリスト中の埋めくさタグ“00”に関連するデータ要素は,読まれるが無視さ

れる。

“9E”

L ディジタル署名

.

17

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

関連規格

この関連規格は,本体及び附属書(参考)に関連する事柄を補足するもので,規定の一部ではない。

[1] JIS X 6303:2000 外部端子付きICカード―物理的特性及び端子位置

備考 ISO/IEC 7816-1:1998, Identification cards―Integrated circuit(s) cards with contacts―Part 1: Physical

characteristics及びISO/IEC 7816-2:1999, Information technology―Identification cards―Integrated circuit(s)

cards with contacts―Part 2: Dimensions and location of the contactsが,この規格と同等である。

JIS X 6304:2000 外部端子付きICカード―電気信号及び伝送プロトコル

備考 ISO/IEC 7816-3:1997, Information technology―Identification cards―Integrated circuit(s) cards with

contacts―Part 3: Electronic signals and transmission protocolsが,この規格と同等である。

備考 ISO/IEC7816-4:2005, Identification cards―Integrated circuit cards―Part 4: Organization, security and

commands for interchangeに対応するJISは存在しない。JISとしては,ISO/IEC 7816-4:1994の

MODとして“JIS X 6306 外部端子付きICカード―共通コマンド”が存在するが,ISO/IEC

7816-4:2005に対応していない。

JIS X 6320-5:200X ICカード―第5部:アプリケーション提供者の登録

備考 ISO/IEC 7816-5:2004, Identification cards―Integrated circuit cards―Part 5: Registration of application

providersが,この規格と一致している。

JIS X 6320-6:200X ICカード―交換のための共通データ要素

備考 ISO/IEC 7816-6:2004, Identification cards―Integrated circuit cards―Part 6: Interindustry data

elements for interchangeが,この規格と一致している。

備考 ISO/IEC 7816-7:1999, Identification cards―Integrated circuit(s) cards with contacts―Part 7:

Interindustry commands for Structured Card Query Language (SCQL)に対応するJISは存在しない。

JIS X 6320-8:200X ICカード―セキュリティ処理コマンド

備考 ISO/IEC 7816-8:2004, Identification cards―Integrated circuit cards―Part 8: Commands for security

operationsが,この規格と一致している。

JIS X 6320-9:200X ICカード―カード管理共通コマンド

備考 ISO/IEC 7816-9:2004, Identification cards―Integrated circuit cards―Part 9: Commands for card

managementが,この規格と一致している。

備考 ISO/IEC 7816-10:1999, Identification cards―Integrated circuit(s) cards with contacts―Part 10:

Electronic signals and answer to reset for synchronous cardsに対応するJISは存在しない。

備考 ISO/IEC 7816-11:2004, Identification cards―Integrated circuit cards―Part 11: Personal verfication

through biometric methodsに対応するJISは存在しない。

JIS X 6320-15:200X ICカード―暗号情報アプリケーション

備考 ISO/IEC 7816-15:2004, Identification cards―Integrated circuit cards with contacts―Part 15:

Cryptographic information applicationが,この規格と一致している。

[2] ISO/IEC 9796 (all parts), Information technology-Security techniques-Digital signature scheme giving

message recovery

備考 この規格の第1部(ISO/IEC 9796-2:2002)に対応するJISは存在しない。

18

X 6320-8:2006 (ISO/IEC 7816-8:2004)

2019年7月1日の法改正により名称が変わりました。まえがきを除き,本規格中の「日本工業規格」を「日本産業規格」に読み替えてください。

この規格の第2部(ISO/IEC 9796-3:2000)に対応するJISは存在しない。

[3] ISO/IEC 9798-5:2004, Information technology-Security techniques-Entity authentication-Part 5:

Mechanisms using zero knowledge techniques

備考 この規格の第5部(ISO/IEC 9798-5:2004)に対応するJISは存在しない。JISとしては,ISO/IEC

9798-5:1999のIDTとして“JIS X 5056-5 セキュリティ技術−エンティティ認証−第5部:ゼ

ロ知識技術を用いる機構”が存在するが,この規格の第5部(ISO/IEC 9798-5:2004)に一致し

ていない。

[4] JIS X 6321-1:2002 外部端子なしICカード−密着型−第1部:物理的特性

備考 ISO/IEC 10536-1:2000, Identification cards―Contactless integrated circuit(s) cards―Close-coupled

cards―Part 1: Physical characteristicsが,この規格と一致している。

JIS X 6321-2:1998 外部端子なしICカード―密着型―第2部:結合領域の寸法及び位置

備考 ISO/IEC 10536-2:1995, Identification cards―Contactless integrated circuit(s) cards―Part 2:

Dimensions and location of coupling areasが,この規格と一致している。

JIS X 6321-3:1998 外部端子なしICカード―密着型―第3部:電気信号及びリセット手順

備考 ISO/IEC 10536-3:1996, Identification cards―Contactless integrated circuit(s) cards―Part 3: Electronic

signals and reset proceduresが,この規格と一致している。

[5] JIS X 6322-1:2001 外部端子なしICカード−近接型−第1部:物理的特性

備考 ISO/IEC 14443-1:2000, Identification cards―Contactless integrated circuit(s) cards―Proximity

cards―Part 1: Physical characteristicsが,この規格と一致している。

JIS X 6322-2:2001 外部端子なしICカード―近接型―第2部:電力伝送及び信号インタフェース

備考 ISO/IEC 14443-2:2000, Identification cards―Contactless integrated circuit(s) cards―Proximity

cards―Part 2: Radio frequency power and signal interfaceが,この規格と一致している。

JIS X 6322-3:2001 外部端子なしICカード―近接型―第3部:初期化及び衝突防止

備考 ISO/IEC 14443-3:2001, Identification cards―Contactless integrated circuit(s) cards―Proximity

cards―Part 3: Initialization and anticollisionが,この規格と一致している。

JIS X 6322-4:2002 外部端子なしICカード―近接型―第4部:伝送プロトコル

備考 ISO/IEC 14443-4:2001, Identification cards―Contactless integrated circuit(s) cards―Proximity

cards―Part 4: Transmission protocolが,この規格と一致している。

[6] JIS X 6323-1:2001 外部端子なしICカード−近傍型−第1部:物理的特性

備考 ISO/IEC 15693-1:2000, Identification cards―Contactless integrated circuit(s) cards―Vicinity

cards―Part 1: Physical characteristicsが,この規格と一致している。

JIS X 6323-2:2001 外部端子なしICカード―近傍型―第2部:電波インタフェース及び初期化

備考 ISO/IEC 15693-2:2000, Identification cards―Contactless integrated circuit(s) cards―Vicinity

cards―Part 2: Air interface and initializationが,この規格と一致している。

JIS X 6323-3:2001 外部端子なしICカード―近傍型―第3部:衝突防止及び伝送プロトコル

備考 ISO/IEC 15693-3:2001, Identification cards - Contactless integrated circuit(s) cards - Vicinity

cards―Part 3: Anticollision and transmission protocolが,この規格と一致している。